Les options de sécurité d'Azure AD Identitity Protection inclus dans l'abonnement Azure AD Premium P2 ou EMS/Microsoft plan E5, inclut des outils d'analyse de risque sur les utilisateurs et les connexions des utilisateurs.

Azure AD détermine le risque de corruption d'un utilisateur en classifiant les utilisateurs selon trois niveaux (bas, moyen haut). Différents mécanismes permettent de classifier les risques utilisateurs en fonction d'un certain nombre de critère. Par exemple un utilisateur qui se connecterait depuis deux points distants dans un intervalle de temps limité, ou des connexions inhabituelles depuis d'autres régions du monde. Ainsi la détection d'attaque par force brute et d'autres éléments dont vous trouverez plus d'information dans le lien suivant.

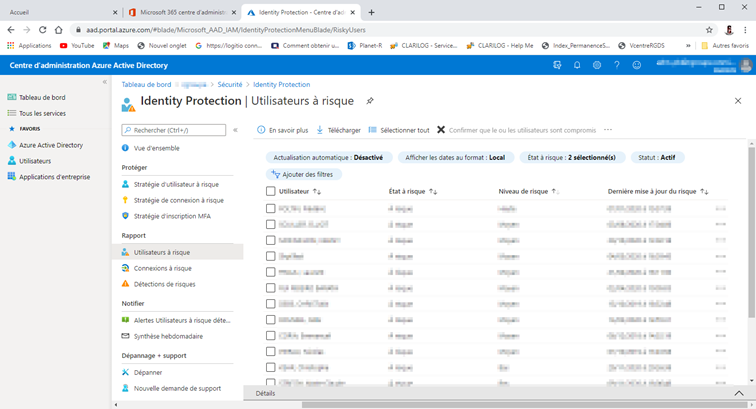

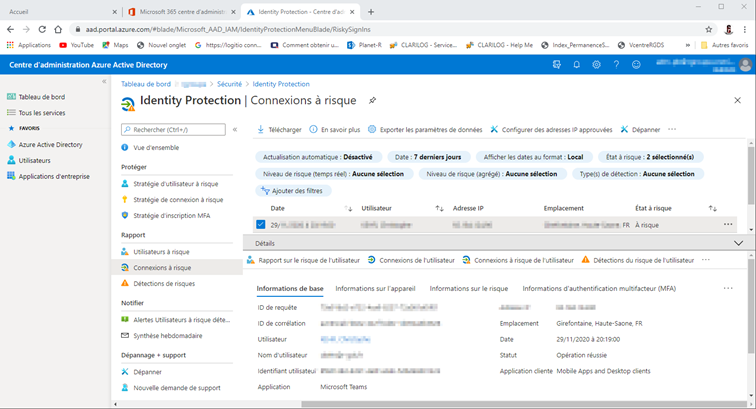

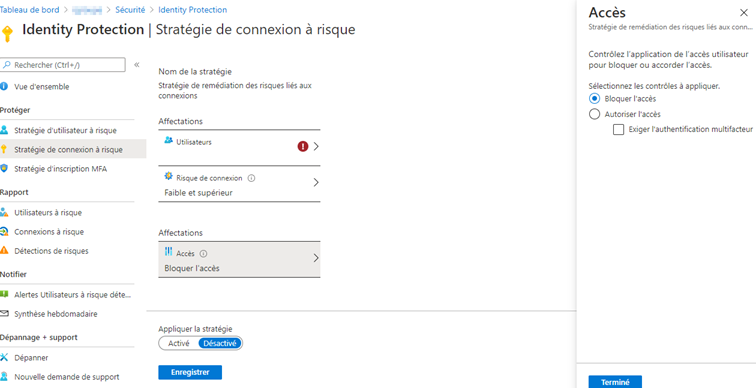

Pour accéder à la console depuis Azure AD, sélectionnez « sécurité » puis « identity protection ». Vous trouverez une rubrique liée aux risques utilisateurs, une autre aux connexions à risque.

Ce classement va vous permettre de définir des stratégies d'utilisateur à risque ou des stratégies de connexion à risque.

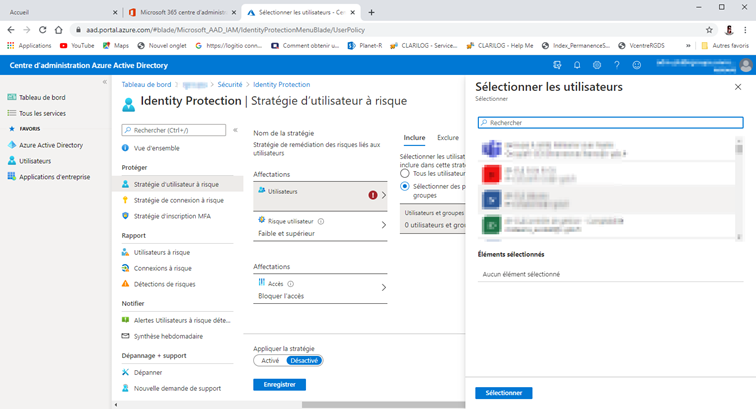

Une stratégie d'utilisateurs à risques peut être appliquée à l'ensemble des utilisateurs de votre tenant Azure AD ou limité à un groupe Azure AD.

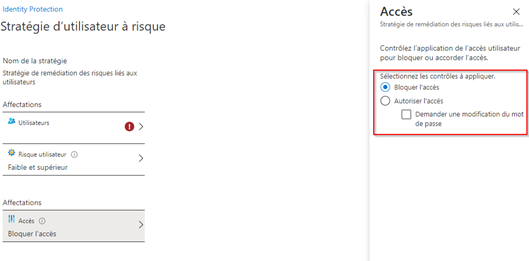

La stratégie peut être différente en fonction du niveau de risque et il est possible de bloquer ou d'exiger le changement du mot de passe d'un utilisateur.

Pour les connexions à risque, vous pouvez mettre en place des stratégies de connexions pour l'ensemble ou pour certains groupes d'utilisateurs, qui en fonction du risque bloque l'accès ou exige l'utilisation d'une méthode de votre configuration MFA.

Par exemple vous pouvez exiger l'utilisation de MFA pour les administrateurs de certains rôles Azure.