Lorsque vous utilisez des comptes Azure AD, il existe des paramètres par défaut pour l'expiration des mots de passe, permettant ainsi de garantir que le mot de passe de vos utilisateurs change régulièrement. Vous pouvez configurer deux valeurs, la durée de vie maximale du mot de passe et le seuil d'avertissement. Les valeurs par défaut sont de 90 jours pour la durée de vie maximale et l'avertissement se fait à 14 jours de l'expiration.

Nous verrons dans l'article suivant comment modifier les paramètres d'expiration des mots de passe. Mais avant de modifier cette valeur, nous allons essayer de comprendre le fonctionnement dans différentes situations, notamment lorsque vos comptes dans Azure sont synchronisés depuis votre environnement AD local. Nous verrons qu'il existe quelques particularités en fonction des options de synchronisation :

- Les comptes ne sont pas synchronisés avec Azure AD Connect

- Azure AD avec synchronisation du hachage des mots de passe

- Azure AD avec authentification directe

- Azure AD avec fédération

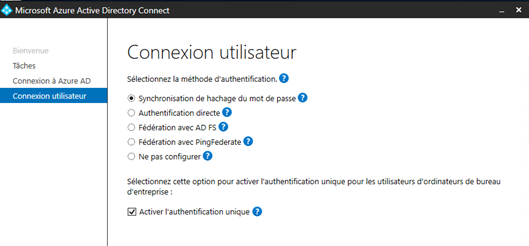

Si vous utilisez Azure AD Connect, vous trouverez les différentes options de synchronisation dans la partie « connexion utilisateur » de la configuration d'Azure AD Connect :

Si vous n'utilisez pas Azure AD Connect, la configuration des comptes et l'authentification se fait dans Azure. Dans ce cas, les paramètres d'expiration de mot de passe prendront en compte les paramètres que nous allons définir un peu plus loin.

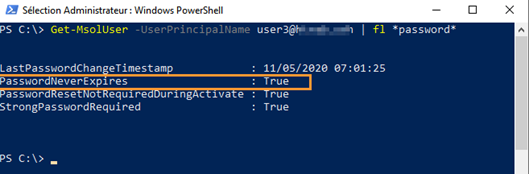

Si vous utilisez Azure AD Connect avec le mode « synchronisation du hachage du mot de passe », l'authentification est réalisée dans Azure, à partir d'une copie du Hash du mot de passe. Il serait possible d'admettre l'hypothèse que les paramètres d'expiration d'Azure soient pris en compte, mais ce n'est pas le cas. En fait, lorsque vous utilisez l'option de synchronisation du hachage du mot de passe, le compte Azure AD correspondant au compte local est modifié avec le paramètre « le mot de passe n'expire jamais » dans Azure, comme nous le montre les commandes PowerShell suivante avec le module MSOnLine :

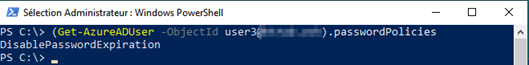

Ou le module AzureAD :

Et pourtant, dans notre exemple, l'utilisateur doit changer le mot de passe :

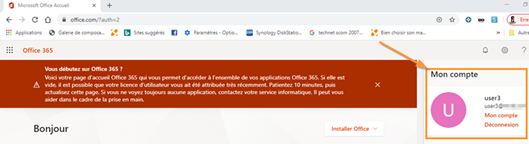

Lors de la tentative de connexion sur Office365.com, l'utilisateur peut donc toujours se connecter avec le mot de passe échue :

Si l'utilisateur change son mot de passe dans l'entreprise, le nouveau mot de passe sera synchronisé sur Azure AD et l'ancien ne fonctionnera plus.

C'est à la fois un avantage lorsque l'utilisateur est à l'extérieur de l'entreprise et ne peut changer tout de suite son mot de passe, c'est également une faille de sécurité, lorsque vous oubliez de désactiver ou de supprimer les comptes des agents partis.

Lorsque vous utilisez l'authentification directe ou la fédération AD FS, l'authentification est réalisée par vos contrôleurs de domaine interne.

Dans ses deux situations, les paramètres d'expiration du mot de passe vont donc dépendre de la stratégie d'expiration de votre annuaire Active Directory local.

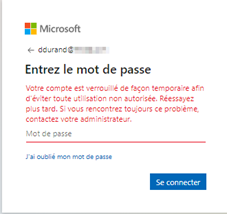

Dans l'exemple ci-dessous avec l'authentification directe, l'utilisateur ne peut se connecter à Office 365.

En résumé, les paramètres d'expiration de mot de passe n'ont d'intérêt que si vous n'utilisez pas Azure AD Connect. Si vous utilisez Azure AD Connect avec la synchronisation du hachage de mot de passe, les utilisateurs pourront toujours se connecter dans Azure même si le mot de passe du compte a expiré.

Comment configurer les paramètres d'expiration ?