Si vous n'avez pas lu la première partie de l'article, je vous conseille de la lire avant de modifier vos stratégies d'expiration de mot de passe.

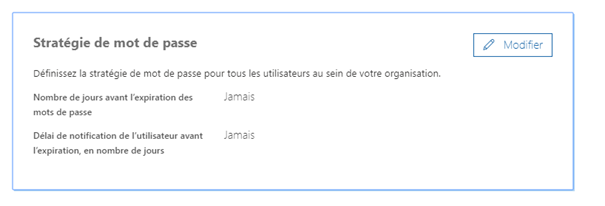

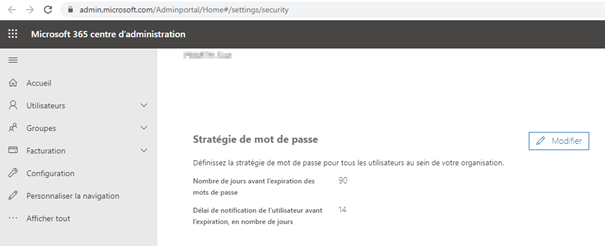

Les paramètres d'expiration et d'avertissement peuvent être modifiant en utilisant le lien dans le portail Web d'administration de Microsoft : https://admin.microsoft.com/Adminportal/Home#/settings/security

Pour modifier les paramètres, il suffit de cliquer sur modifier à droite.

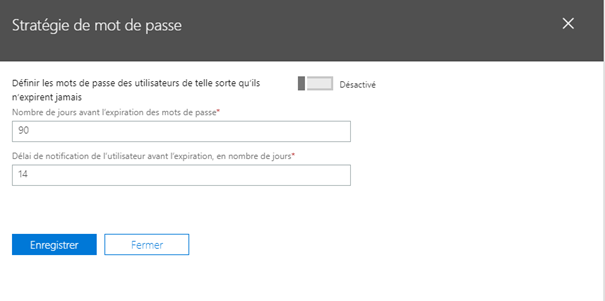

Si vous souhaitez désactiver l'expiration des mots de passe vous pouvez activer l'option correspondante (non recommandé). Sinon vous pouvez définir le nombre de jour avant l'expiration et le délai de notification. Si vous utilisez Azure AD Connect avec la synchronisation des mots de passe, il est préférable que le mot de passe n'expire pas plus rapidement dans Azure AD que dans votre annuaire local.

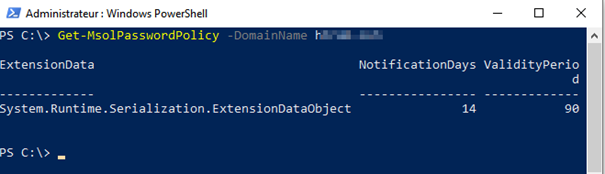

Vous pouvez également modifiant ces paramètres à l'aide de PowerShell et du module MSOnline.

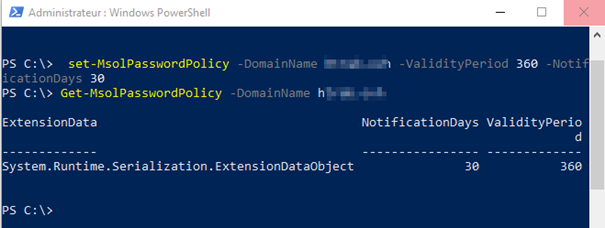

La commande suivante permet de voir la configuration actuelle :

Get-MsolPasswordPolicy -DomainName ****.***

La commande suivante permet de modifier la stratégie.

set-MsolPasswordPolicy -DomainName *******.*** -ValidityPeriod 360 -NotificationDays 30

La commande suivante indique que le mot de passe n'expire jamais.

set-MsolPasswordPolicy -DomainName *******.*** -ValidityPeriod 2147483647 -NotificationDays 30