Nous avons vu dans cet article, que lorsque l'option de synchronisation de hachage du mot de passe est sélectionnée, le compte Azure AD synchroniser depuis un AD local n'avait pas d'expiration de mot de passe. La conséquence est que lorsque le mot de passe est expiré dans l'AD local, l'utilisateur devra le changer à la prochaine connexion en entreprise, mais en attendant l'ancien mot de passe peut toujours être utilisé dans Azure et Office365.

Nous allons voir dans cet article, d'autres éléments liés à la gestion des comptes et aux accès, qui peuvent également créer des accès non désirés pour les utilisateurs.

Peut-être avez-vous déjà utilisé les propriétés d'expiration du compte dans votre annuaire Active Directory local?

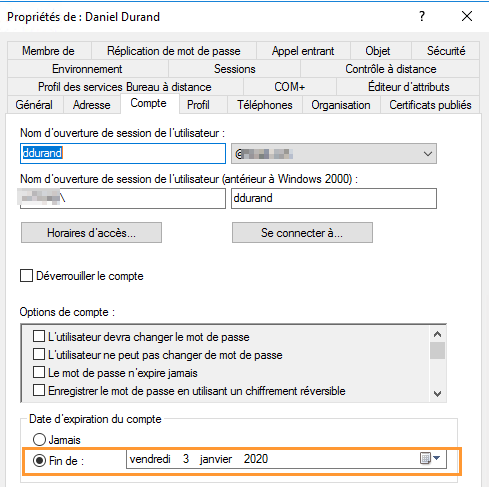

Si vous ne connaissez pas cette option, vous trouverez dans la console « Utilisateurs et Ordinateurs Active Directory », pour chacun de vos comptes utilisateurs, sous « Compte », l'option « Date d'expiration du compte ».

Il est possible d'utiliser cette valeur si vous automatisez la création, la modification ou la désactivation de compte en important vos données avec PowerShell ou en utilisant un outil de synchronisation depuis votre logiciel de gestion du personnel. Dans ce cas, il est possible de synchroniser la date de fin de contrat avec la date d'expiration du compte dans Active Directory.

Dans notre exemple le compte de « ddurand » a expiré le 3/01/2020.

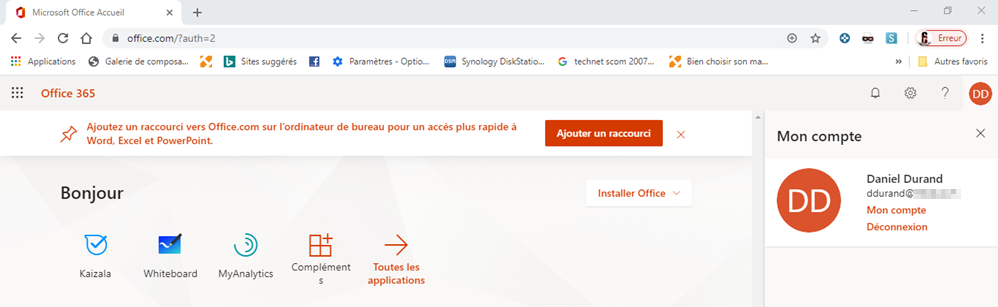

Avec l'option de synchronisation du hachage du mot de passe, l'utilisateur ne peut plus ouvrir de session localement dans l'entreprise, mais il a toujours la possibilité d'ouvrir la session dans Office 365. En effet, l'attribut « AccountExpires », contenant la date d'expiration du compte n'est pas synchronisé avec Azure AD Connect. Dans ce mode, l'authentification est effectuée dans Azure AD avec une copie du mot de passe synchronisé depuis l'AD local.

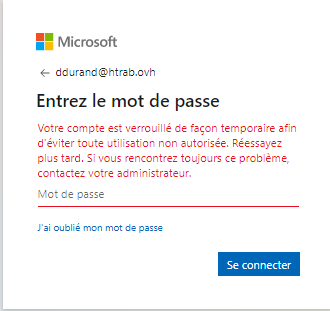

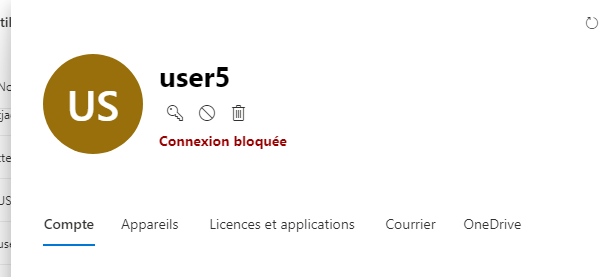

Si vous utilisez l'authentification directe ou AD FS avec Azure AD Connect, l'authentification est réalisée par vos contrôleurs de domaine et un compte expiré ne pourra se connecter à Azure ou Office 365. L'image ci-dessous correspond à un compte expiré, avec l'option authentification directe dans Azure AD.

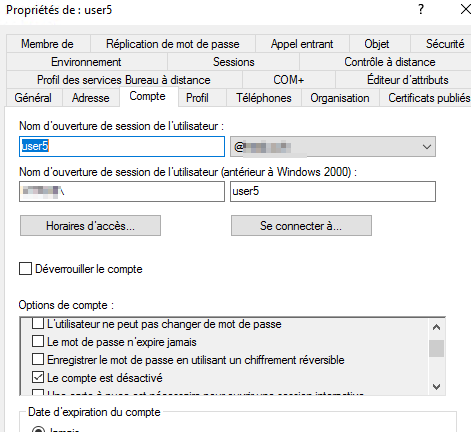

Si la date d'expiration n'est pas synchronisée, l'état du compte est bien repris dans Azure AD. Un compte désactivé dans votre AD local est également désactivé dans Azure AD.

Les utilisateurs désactivés ne peuvent donc s'authentifier sur Azure, comme nous le montre l'image ci-dessous.

Si vous utilisez la date d'expiration du compte et si vous utilisez l'option Synchronisation du hachage de mot de passe, vous pouvez utiliser la commande suivante en tâche planifié afin de désactiver les comptes expirés et de bloquer l'accès dans Azure Active Directory.

Search-ADAccount -AccountExpired -UsersOnly | Disable-ADAccount -PassThru

Si vous souhaitez plus d'information sur les attributs synchronisés par défaut avec Azure AD Connect, vous pouvez consulter le lien suivant :