Dans l'article précédent, nous avons vu, comment activer DNSSEC sur vos zones DNS internes intégrées à Active Directory. Nous avons vu également, comment configurer les clients DNS du domaine afin d'exiger la vérification des signatures DNS.

Lors de la signature de la zone, nous avons défini un de nos contrôleurs de domaine en tant que maître des clés.

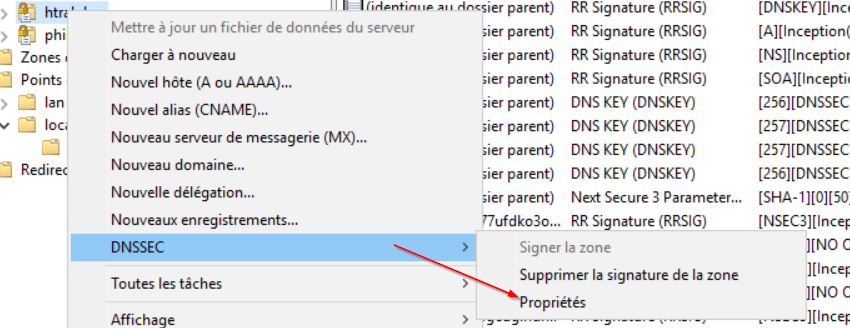

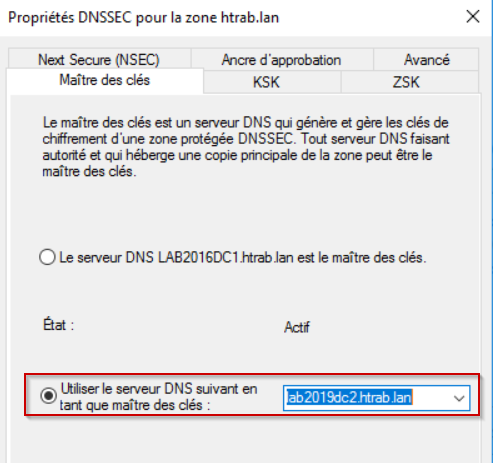

Vous pouvez retrouver les informations concernant le contrôleur de domaine qui joue le rôle de maître des clés pour cette zone depuis la console de gestion DNS (dnsmgmt.msc). Pour cela, faites un clic droit sur la zone DNS, puis DNSSEC et sélectionnez "Propriétés".

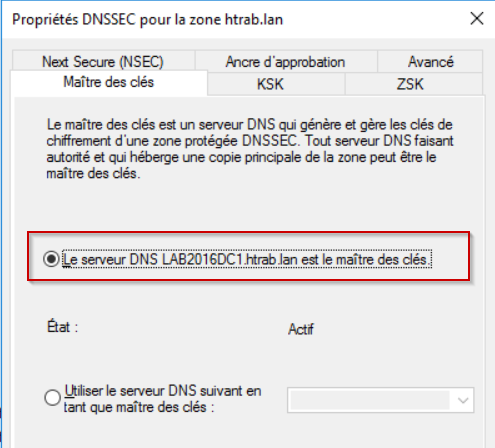

Sélectionnez "Maître des clés " est vous verrez apparaître le nom du serveur qui dispose de ce rôle.

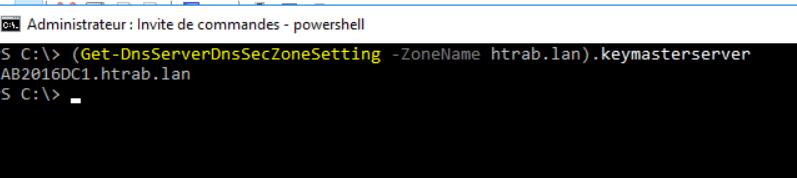

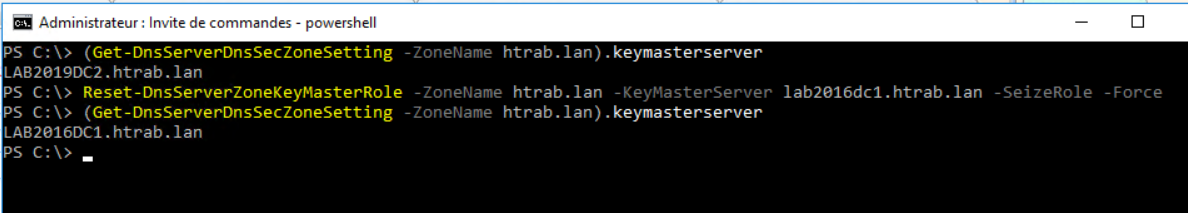

La commande powershell ci dessous vous permet également d'afficher le contrôleur de domaine qui a le rôle de maître des clés :

(Get-DnsServerDnsSecZoneSetting -ZoneName htrab.lan).keymasterserver

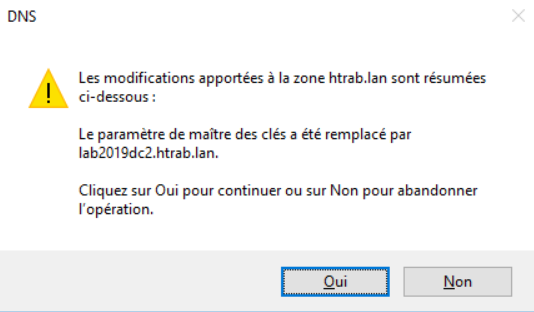

Pour transférer le rôle de maître des clés, sélectionnez l'option « utiliser le serveur DNS suivant en tant que maître des clés » et indiquez le serveur qui prendra ce rôle.

Après confirmation, le rôle sera déplacé sur le nouveau serveur.

Il est également possible de transférer le rôle de maître des clés avec la commande PowerShell suivante :

Reset-DnsServerZoneKeyMasterRole -ZoneName htrab.lan -KeyMasterServer lab2016dc1.htrab.lan –SeizeRole -Force

|

|

Si vous avez activé DNSSEC, n'oubliez pas de déplacer le maître des clés lorsque vous migrez vers des nouveaux contrôleurs de domaine |