fvf

Nous avons dans la première partie vu une présentation des fonctionnalités ainsi que la préparation d'un Active Directory local pour Windows LAPS.

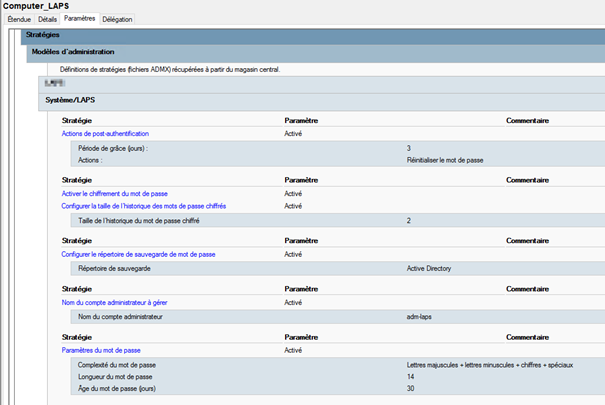

Il est maintenant possible de définir une stratégie Windows LAPS pour gérer les comptes administrateurs locaux.

Pour rappel, Windows LAPS est différent de l'ancien Microsoft LAPS. Il dispose d'attribut AD spécifique et de paramètre de GPO spécifiques.

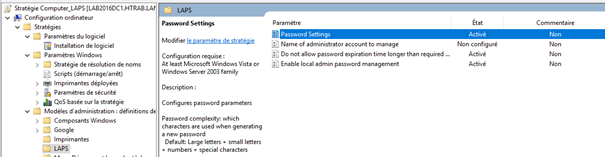

Sur l'ancien Microsoft LAPS, les paramètres se trouvent dans « Configuration ordinateur /Stratégies/Paramètres Windows / Modèles d'administrations /LAPS » et utilisé les fichiers admx « admpwd.admx ».

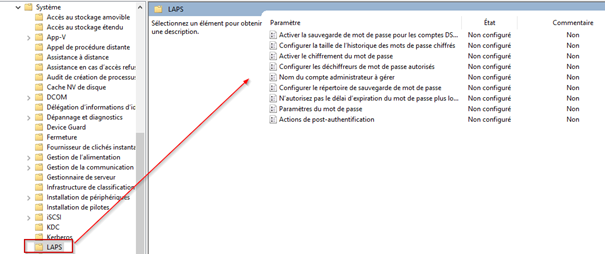

En ce qui concerne Windows LAPS, le fichiers adm s'appelle « LAPS.admx. » et les paramètres de stratégie de groupe se trouvent dans « Configuration ordinateur /Stratégies/Paramètres Windows / Modèles d'administrations /système /LAPS ».

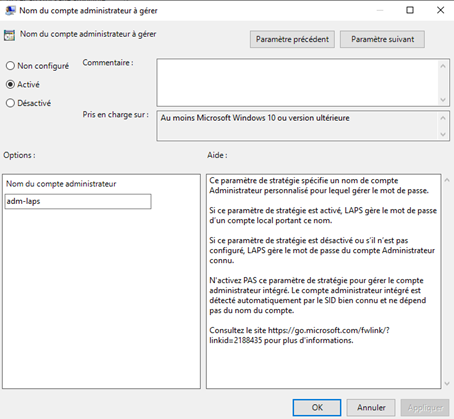

Un premier élément à définir est le nom du compte administrateur dont le mot de passe doit être géré par la solution. Si vous ne définissez pas de valeur, la stratégie gérera le compte administrateur qui existe par défaut dans Windows.

|

|

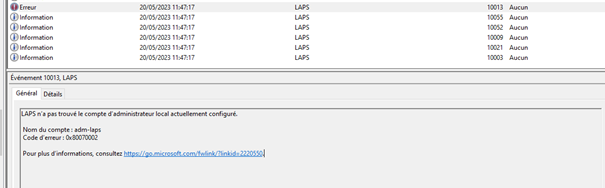

Si vous définissez un nom de compte spécifique, la GPO ne crée pas le compte s'il n'existe pas sur le poste. Cela entraînera une erreur dans les événements comme nous le verrons un peu plus loin. |

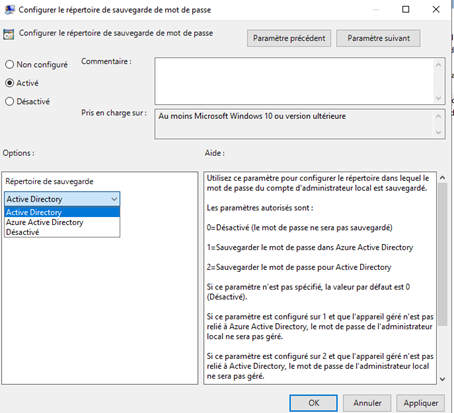

Le paramètre « configurer le répertoire de sauvegarde de mot de passe » permet de sélectionner le type d'annuaire entre Active Directory (sur site) et Azure Active Directory ( Azure AD fait partie maintenant de Microsoft Entra)

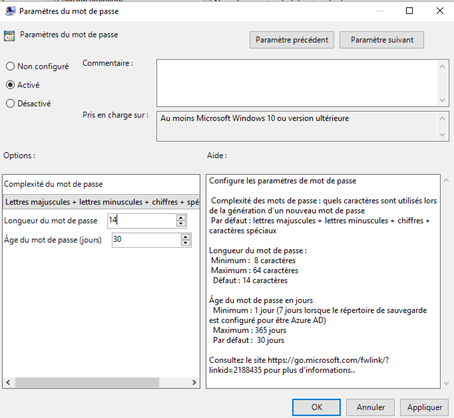

La valeur « paramètre de mot de passe » permet de définir la longueur et la complexité du mot de passe ainsi que sa durée de vie.

Une fois la GPO liée à votre unité d'organisation contenant les comptes d'ordinateurs, il vous faut soit attendre soit exécuter un « gpupdate /force » et redémarre votre ordinateur.

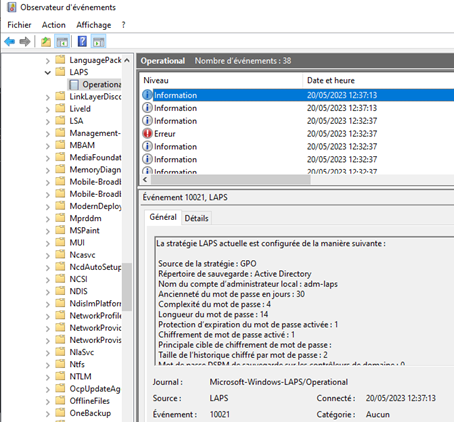

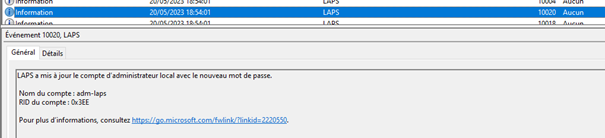

Vous pouvez suivre l'application de la stratégie de groupe dans l'observateur d'événement du poste en question sous « Journaux des applications / Microsoft /Windows / Laps / operational ».

L'évènement « 10021 », vous permet de vérifier le bon chargement de la stratégie que vous avez configuré dans la GPO pour Windows LAPS.

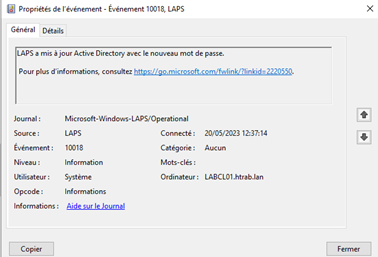

L'événement « 10018 », indique la réussite d'un changement de mot de passe.

L'erreur « 10013 » peut apparaître par exemple si le compte que vous avez configuré dans la GPO n'existe pas sur le poste.

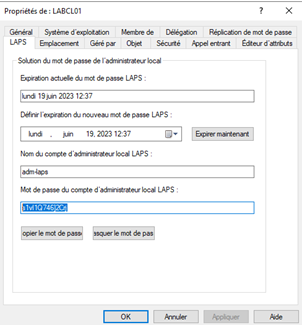

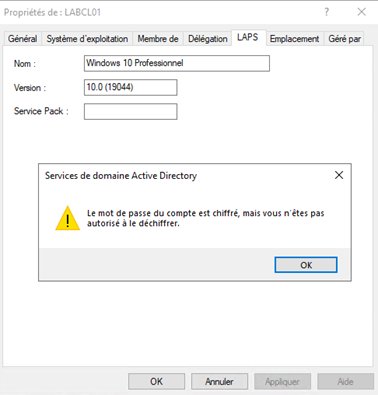

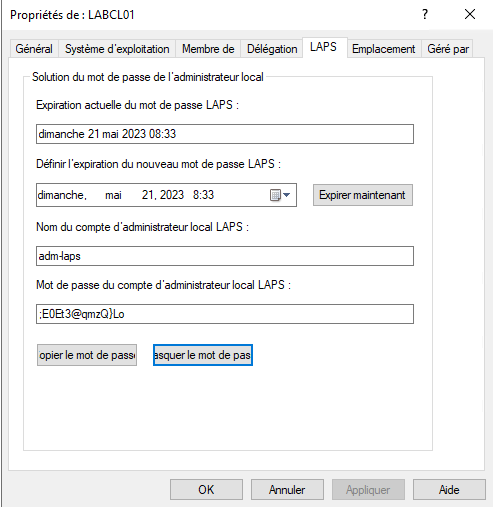

La consultation des mots de passe peut se faire dans la console « utilisateurs et ordinateurs Active Directory » sur les propriétés du compte d'ordinateur en question.

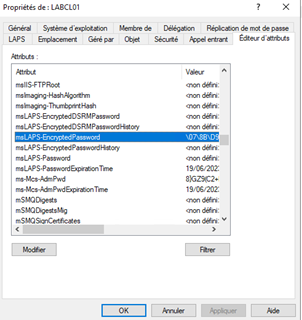

Comme définit dans notre stratégie, le mot de passe est enregistré chiffrer dans un attribut spécifique.

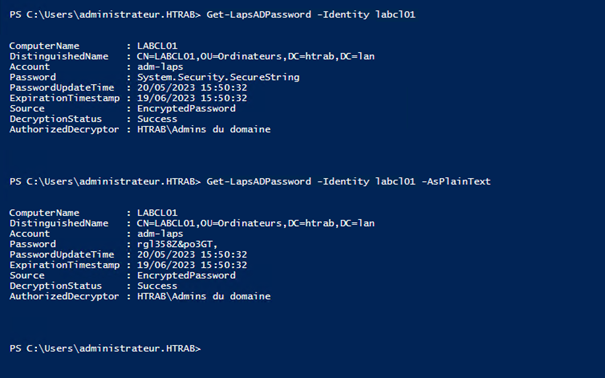

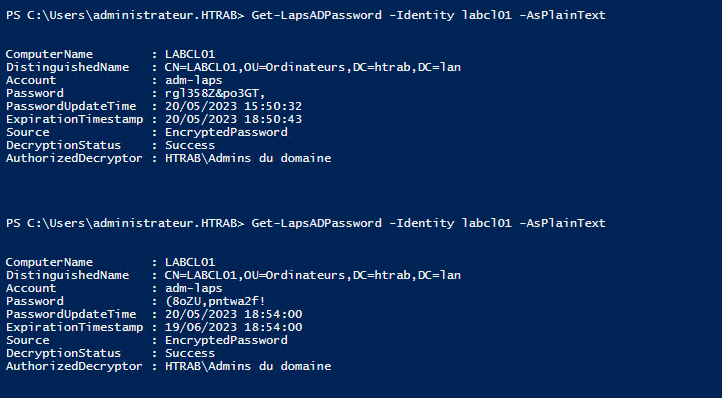

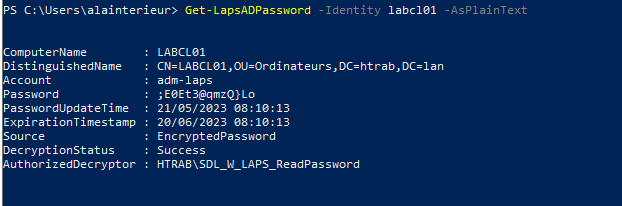

La commande PowerShell suivante permet de lire le mot de passe du compte géré par Windows LAPS pour l'ordinateur client « labcl01 »,

Get-LapsADPassword -Identity labcl01 -AsPlainText

L'option -AsPlainText permet d'afficher le mot de passe du compte. S'il n'est pas précisé, vous verrez juste une information qui vous indique que c'est une chaine « SecureString ».

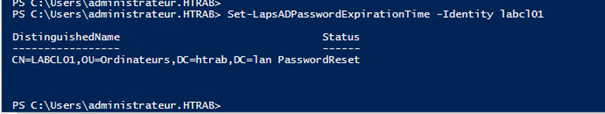

Il est possible de forcer la modification du mot de passe avec la commande suivante pour le compte d'ordinateur « labcl01 ».

Set-LapsADPasswordExpirationTime -Identity labcl01

Par défaut, il faudra attendre le prochain cycle d'actualisation des stratégies de groupe.

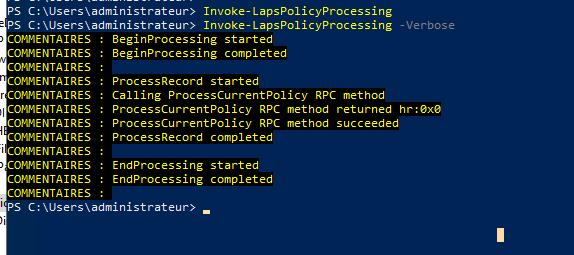

Si vous n'êtes pas patient, vous pouvez exécuter la commande suivante sur le poste cible de la stratégie de groupe que vous avez créé :

Invoke-LapsPolicyProcessing -Verbose

Vous pourrez constater dans l'image ci-dessous, qu'une demande de réinitialisation a été faites à « 18 :50 »(expiration Timestamp) et que le mot de passe date de « 15 :50 ». En répétant la commande quelques minutes après, vous verrez que le mot de passe a changé suite à la commande «Invoke-LapsPolicyProcessing » .

Vous retrouverez l'événement indiquant le changement de mot de passe dans le journal d'événement.

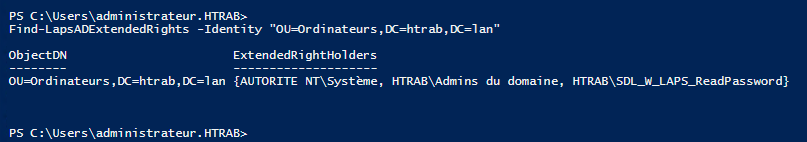

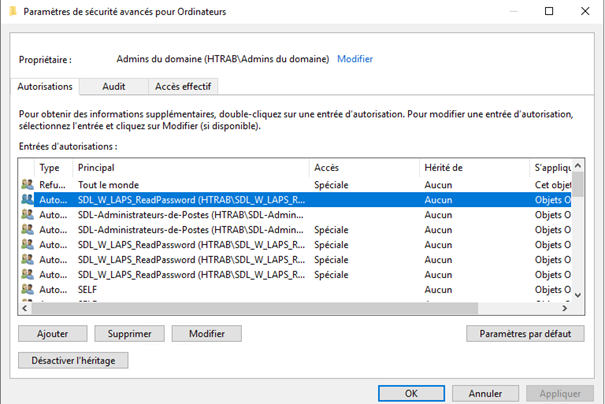

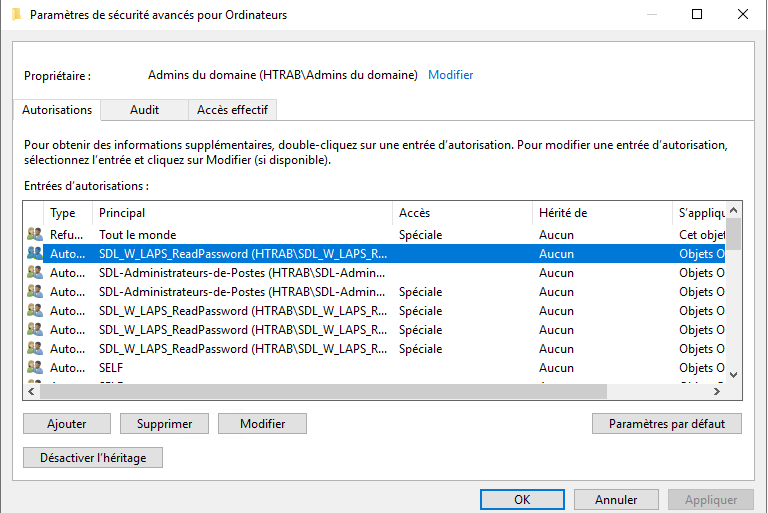

Il est possible de modifier les permissions de lecture dans l'annuaire sur l'attribut contenant le mot de passe avec la commande suivante. Un groupe spécifique de sécurité et de domaine local « SDL_W_LAPS_ReadPassword » a été créé pour notre exemple.

Set-LapsADReadPasswordPermission -Identity OU=Ordinateurs,DC=htrab,DC=lan -AllowedPrincipals @(HTRAB.lan\SDL_W_LAPS_ReadPassword")

Vous pouvez vérifier le résultat avec la commande suivante :

Find-LapsADExtendedRights -Identity "OU=Ordinateurs,DC=htrab,DC=lan"

Vous retrouverez également la délégation de lecture au niveau des informations de sécurité de l'unité d'organisation en question.

L'autorisation de lire le mot de passe n'est pas suffisante dans Windows LAPS si vous utilisez l'option de chiffrement des mots de passe.

Il nous faut une autorisation de déchiffrement du mot de passe en plus de l'autorisation de lecture, comme nous le montre l'image suivante.

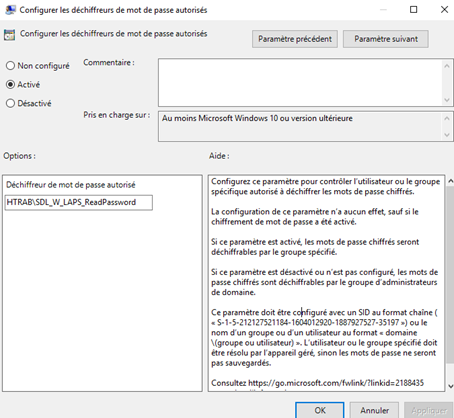

Pour définir un groupe capable de déchiffrer les mots de passe dans LAPS, il vous faudra utiliser le paramètre de stratégie de groupe et configurer la valeur « configurer les déchiffreurs de mot de passe autorisés ».

|

|

L'autorisation de déchiffré le mot de passe n'est pas une permission dans les informations de sécurité de l'Unité d'Organisation. De ce fait, la méthode de configuration est différente et utilise les paramètres de stratégies de groupe. |

Après la modification du paramètre et l'actualisation des stratégies (gpupdate /force), un compte membre du groupe « SDL_W_LAPS_ReadPassword » peut déchiffrer le mot de passe.

On retrouve également l'information dans la console « utilisateurs et ordinateurs Active Directory ».

Il existe une autre autorisation pouvant être positionné par une délégation de droit sur l'unité d'organisation. Cette autorisation permet d'expirer le mot de passe actuel afin qu'il soit changé dès que possible.

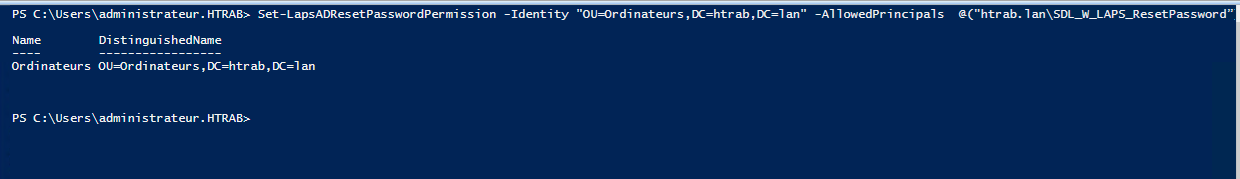

La commande PowerShell suivante permet d'ajouter l'autorisation de réinitialiser le mot de passe pour un groupe spécifique sur une unité d'organisation.

Set-LapsADResetPasswordPermission -Identity "OU=Ordinateurs,DC=htrab,DC=lan" -AllowedPrincipals @("htrab.lan\SDL_W_LAPS_ResetPassword")

On retrouve les autorisations dans la partie sécurité de Windows LAPS.

Vous trouverez ci-dessous les paramètres utilisés dans la GPO pour Windows LAPS dans cet article :

Windows LAPS est donc une solution flexible qui permet de facilement déléguer la gestion des comptes administrateurs locaux sur vos postes de travail et vos serveurs membres en fonction de l'unité d'organisation.