Ou sont enregistrés les audits ?

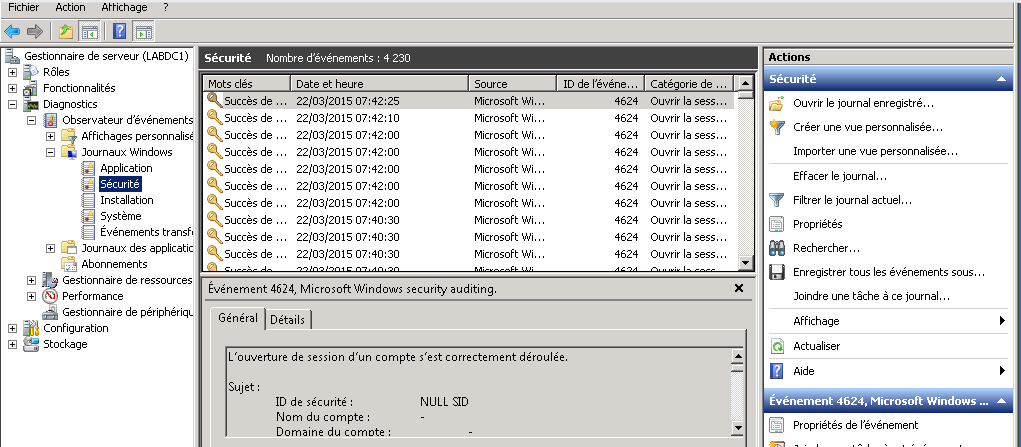

Les événements d’audit Windows sont enregistrés dans l’observateur d’événement dans la partie sécurité. Il est possible d’ouvrir l’observateur d’évènement par « eventvwr.msc » :

Ou directement depuis le gestionnaire de l’ordinateur :

Les audits sont stockés dans le journal « sécurité ».

Que peut-on auditer ?

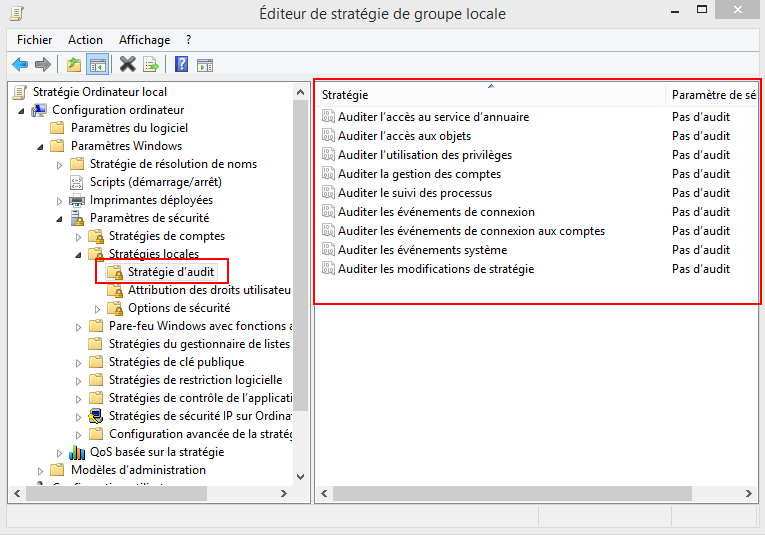

Il existe 9 catégories par défaut qui peuvent être auditées :

· événement de connexion aux comptes (Account Logon Events ) : évènement lié à l’authentification de compte utilisateurs, ordinateurs, services sur des contrôleurs de domaine. Ces événements génèrent beaucoup de « bruit » étant donné que Windows traite beaucoup de demandes d’authentification lors des accès aux ressources. Néanmoins malgré le volume il est fortement recommandé de conserver cet audit ;

· gestion des comptes (Account Management) : événement lié à la création, modification et suppression de compte (ordinateur ou utilisateur), l’activation la désactivation, changement de mot de passe ;

· accès au service d’annuaire (Directory Service Access) : événement lié à l’accès aux objets de l’annuaire Active Directory. Cet audit n’a d’intérêt que sur des contrôleurs de domaine ;

· évènement de connexion (Logon Events) : événement lié à la connexion des comptes sur une ressource que ce soit localement ou par le réseau. L’événement est enregistré localement sur l’ordinateur ;

· accès aux objets (Object Access) : événement lié à l’accès à des fichiers, au registre Windows entre autres. Après avoir activé l’audit il faut définir sur chaque objet s’il doit être audité ;

· modification de stratégie (Policy Change) : événement lié à des modifications sur les stratégies de sécurité, l’authentification, le pare-feu ;

· utilisation de privilège (Privilege Use) : événement lié à l’utilisation de certains privilèges, comme ouverture de session en tant que tâche, agir en tant que partit du système d’exploitation, définie dans l’attribution des droits utilisateurs ;

· suivi des processus (Process Tracking) : le suivi des processus génère de grand volume d’événement et il n’est pas activé par défaut. Vous pouvez l’activer sur des serveurs ayant que peu de rôle installé comme sur un contrôleur de domaine, mais sur des serveurs multi rôles les données seront volumineuses et pas toujours simples à exploiter ;

· évènements système (System Events) : lié au système, comme le démarrage, l’arrêt, les stratégies IPSEC…

Si vous souhaitez des informations supplémentaires vous pouvez consulter le lien suivant : https://technet.microsoft.com/fr-fr/library/dd772712(v=ws.10).aspx

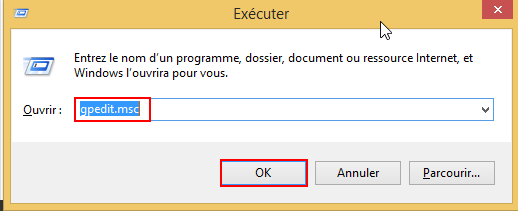

Comment activer la stratégie d’audit dans les paramètres locaux ?

Nous allons modifier les paramètres d’audit pour l’ordinateur local. L’opération se fait à partir de la console de gestion «gpedit.msc ».

L’audit est configuré dans « Configuration d’ordinateur \ Paramètre Windows \Paramètre de sécurité \Stratégies locales \Stratégie d’audit » :

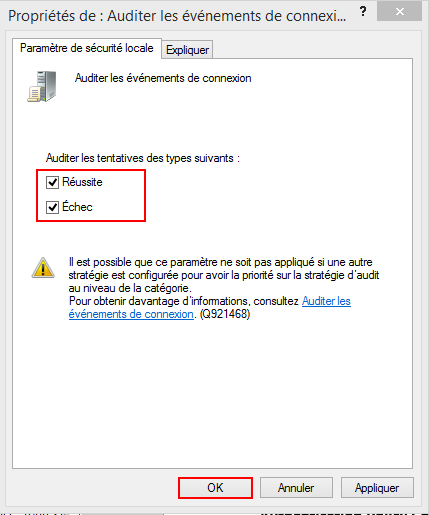

Il est possible d’auditer les actions réussies mais également les échecs. Un nombre d’échec important dans les journaux peut permettre d’identifier une tentative d’intrusion, mais également nous aider à identifier des problèmes applicatifs si elles utilisent l’authentification Windows.

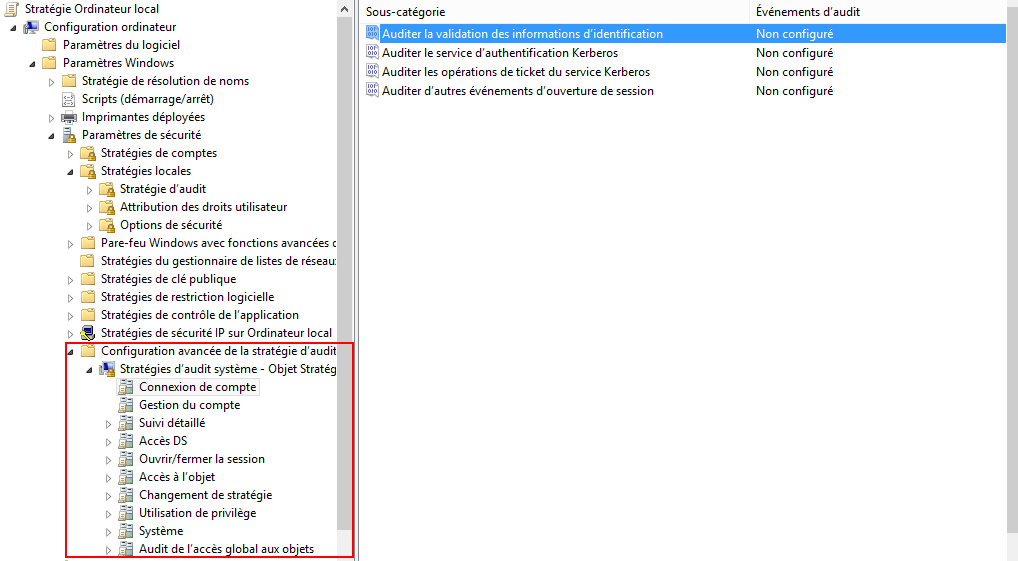

Configuration avancée de la stratégie d’audit

Nous venons de voir comment activer une des rubriques principales pour les audits. Néanmoins il est possible d’affiner ses stratégies d’audit à l’aide de la configuration avancée de la stratégie d’audit. Elle se trouve dans « Configuration d’ordinateur \ Paramètre Windows \Paramètre de sécurité \ Configuration avancée de la stratégie d’audit » :

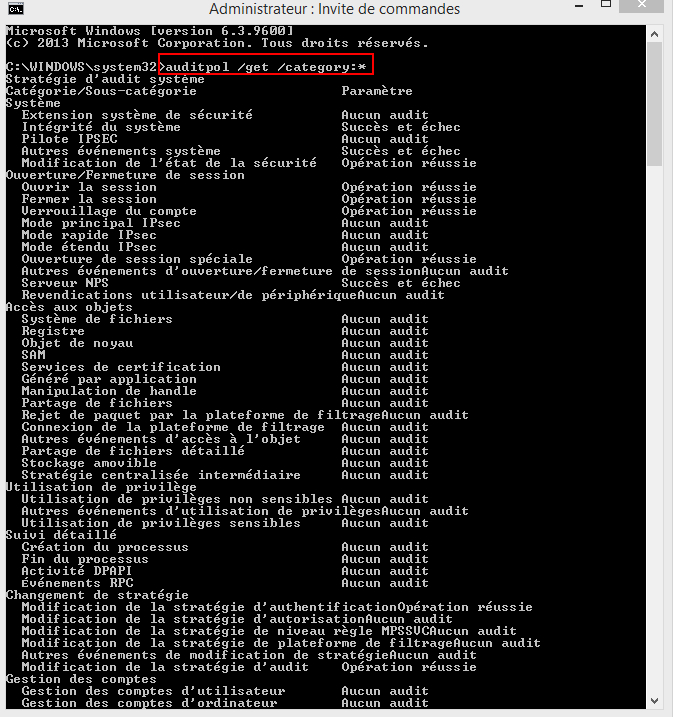

Lister les paramètres d’audit sur un poste avec Auditpol

La commande suivante « auditpol /get /category:* » nous permet de lister rapidement le détail des paramètres d’audit. L’exemple ci-dessous représente les paramètres par défaut d’un poste client Windows 8.

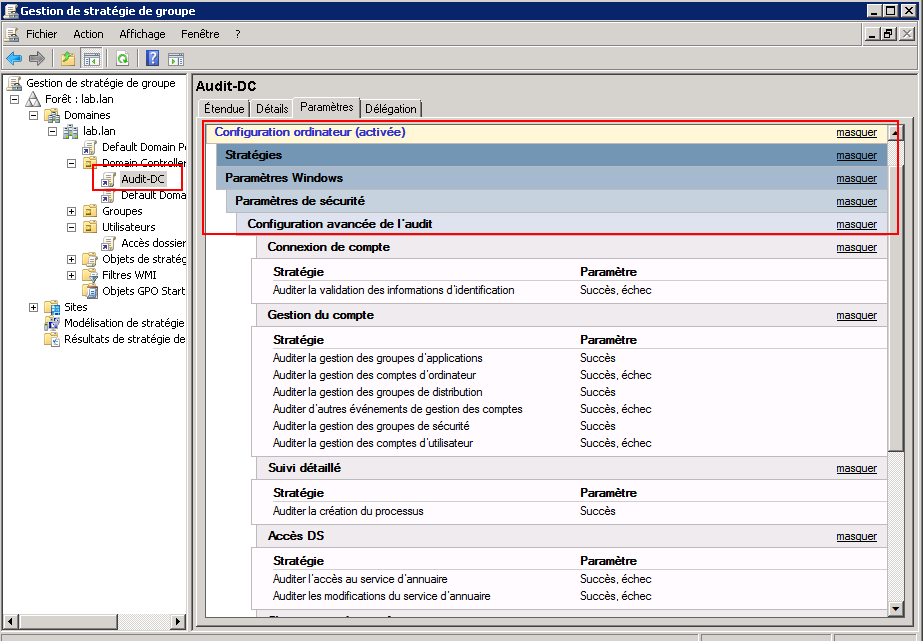

Comment activer la stratégie d’audit avec les stratégies de groupes ?

Dans cet exemple nous créons une stratégie de groupe sur l’unité d’organisation « Domain Controler ». Elle s’appliquera à l’ensemble des contrôleurs de domaine. Nous activons la gestion des comptes et l’accès au service Active Directory.