Il est possible de migrer une autorité de certificat vers un nouveau serveur. Le nouveau serveur devra utiliser le même nom que l'ancien. Pour remplacer votre autorité vous devez au préalable vous assurez que vous disposez de :

- La sauvegarde de la base de données

- Du certificat de l'autorité AVEC la clé privée

- De la sauvegarde des éléments de configuration

Dans notre exemple, le serveur AD CS est sur Windows Server 2016 et va être remplacé par Windows server 2022. L'opération reste identique même si votre serveur est sur Windows 2008R2.

Avant de migrer votre autorité, il vous faudra déterminer la configuration de votre nouveau serveur ainsi que les dossiers d'installations. Vous devrez également connaître les emplacements des dossiers sur l'ancien serveur, dont les paramètres sont repris dans l'export de la configuration.

Le nouveau serveur portera le même nom que l'ancien. Après avoir arrêté l'ancien serveur, nous allons supprimer le compte d'ordinateur de l'ancien serveur et nettoyer la zone DNS du domaine afin de supprimer les enregistrements DNS dont l'ancien serveur était propriétaire.

Nous installons le système d'exploitation du nouveau serveur.

Une fois le système installé, nous configurons l'interface réseau avec une IP fixe, nous renommons le serveur avec le même nom que l'ancien serveur et nous l'intégrons au domaine Active Directory.

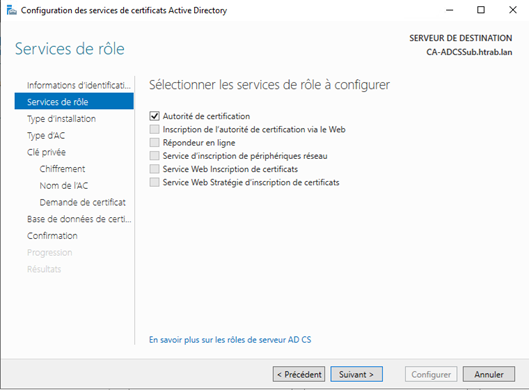

Après avoir préparé le serveur, il faut installer le rôle de service de certificats Active Directory. Vous pouvez utiliser PowerShell ou l'assistant d'ajout de rôle, pour ajouter le rôle autorité de certificat.

Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

Au niveau de l'assistant de configuration, la méthode sera presque identique à la première installation, hormis le fait que nous allons réutiliser le certificat sauvegardé depuis l'ancienne CA.

Sur la page « serveur de rôle », sélectionnez « autorité de certification », puis « suivant ».

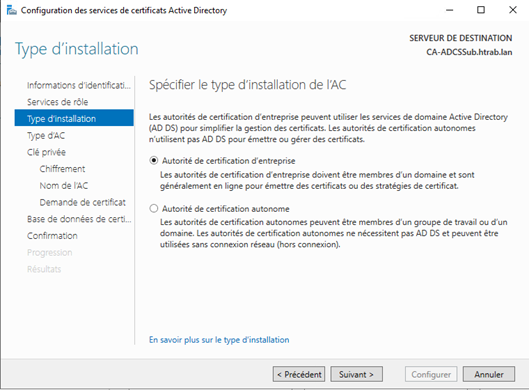

Sur la page « Type d'installation », sélectionnez « autorité de certification d'entreprise » puis « suivant ».

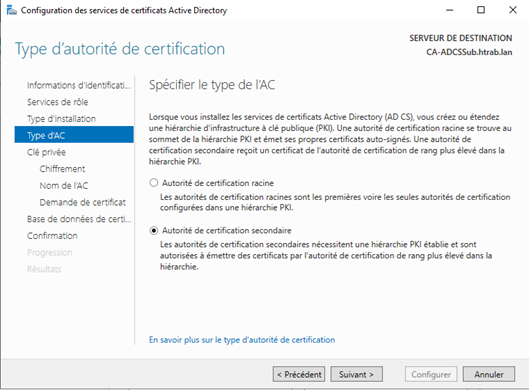

Sur la page « Type d'autorité », sélectionnez l'option selon votre environnement. Dans notre exemple, il s'agit d'une autorité d'entreprise secondaire.

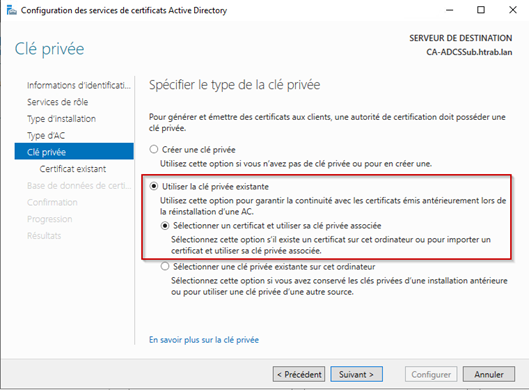

Sur la page « clé privé », sélectionner l'option « utiliser la clé privée existante » et « sélectionner un certificat et sa clé privée associée », puis cliquez sur « suivant ».

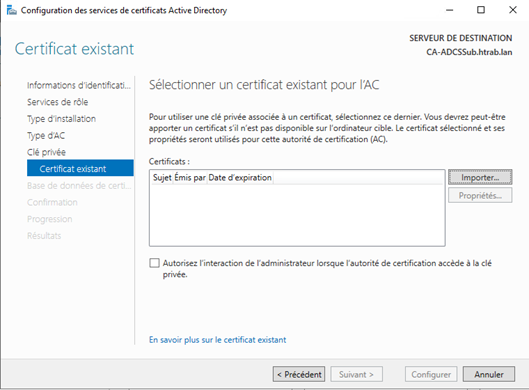

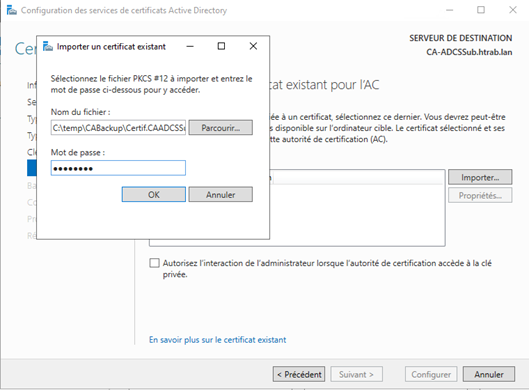

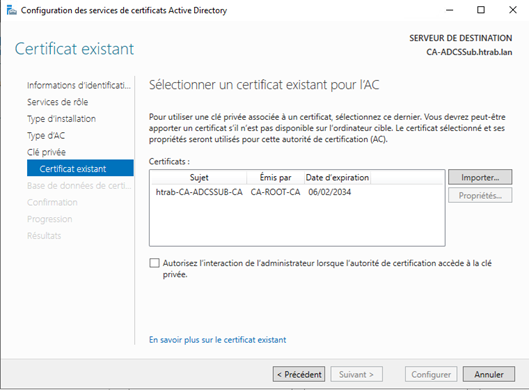

Sur la page « certificat existant », cliquez sur importer. Sélectionnez le fichier PKCS #12 contenants la clé privée et indiquez le mot de passe.

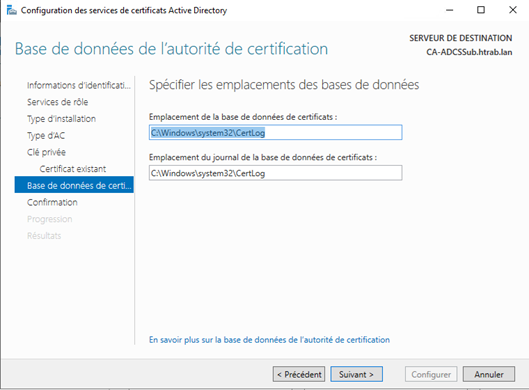

Sur la page « base de données de l'autorité de certification », indiquez le chemin de la base de données.

|

|

Si vous avez sauvegardé les paramètres de l'ancienne autorité via le registre, il faudra prendre en compte le chemin de l'emplacement de la base de données, entre les informations présentes dans la sauvegarde et la configuration en cours. Les valeurs de registres suivantes présentes dans la clé [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet \Services\CertSvc\Configuration], indique les dossiers de la base de données et du journal de transaction : "DBDirectory"="C:\\Windows\\system32\\CertLog" "DBLogDirectory"="C:\\Windows\\system32\\CertLog" |

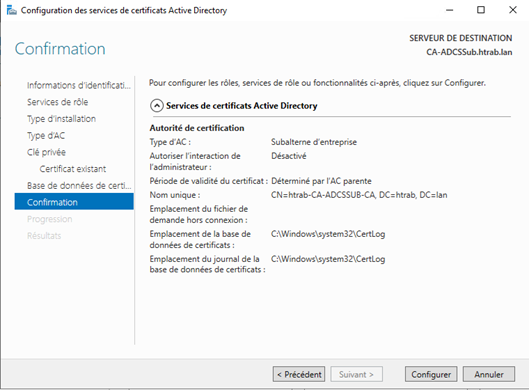

Sur la page « confirmation », cliquez sur configurer. Sur la page « résultats », vérifiez la bonne exécution puis cliquez sur « fermer ».

Dans la 2ème partie nous verrons comment restaurer la base de données et les paramètres de l'autorité.