Configuration DNS pour la résolution de nom

Afin de garantir la résolution de nom sur Internet il est nécessaire d'autoriser sur votre routeur le trafic DNS (UDP et TCP sur le port 53). Par défaut les services DNS de notre contrôleur de domaine sont en mesure de résoudre des noms DNS par l'intermédiaire des serveurs DNS racines.

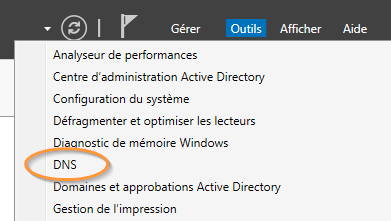

Néanmoins l'utilisation des serveurs racines peut rendre la résolution un peu plus longue. Afin d'améliorer les temps de résolution il est préférable de configurer des redirecteurs DNS avec par exemple celui de votre fournisseur d'accès. Pour cela il vous faut ouvrir le gestionnaire de serveur et dans les outils, cliquez sur « DNS ». Il est également possible d'ouvrir la console de gestion des DNS avec la commande « dnsmgmt.msc ».

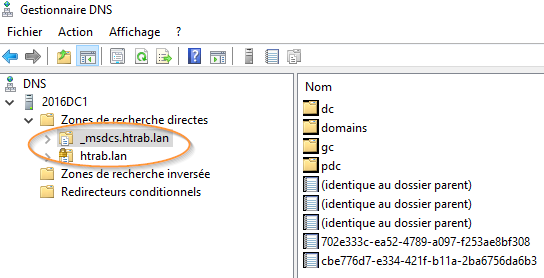

Dans une forêt Active Directory vous avez aux minimums deux zones DNS. Une zone porte le nom complet du domaine « htrab.lan ». Elle est en général intégrée Active Directory et répliquée par défaut sur l'ensemble des contrôleurs du même domaine.

La deuxième zone contient des informations pour l'ensemble de la forêt et porte le nom du domaine racine de la forêt précédé de « _msdcs ». Elle est par défaut intégrée Active Directory et répliquée sur l'ensemble des contrôleurs de domaine de la forêt.

|

|

Les zones intégrées Active Directory sont des zones dont les enregistrements DNS sont stockés dans la base de données de l'annuaire Active Directory. Les contrôleurs de domaine qui partagent la partition contenant la zone disposent donc de l'information, mais pour que le contrôleur de domaine réponde aux requêtes, le rôle serveur DNS doit être installé. |

|

|

Il est possible d'utiliser des zones DNS sur des serveurs tiers ou non intégrés AD, par exemple sur des serveurs Linux. Néanmoins la gestion en devient plus complexe. Les zones intégrées Active Directory permettent de gérer la mise à jour sécurisée des enregistrements. Il est également possible de n'utiliser qu'une partie des contrôleurs de domaine, par exemple ceux du domaine racine afin d'héberger l'ensemble des zones de tous les domaines, mais il est primordial de garantir la résolution pour l'ensemble des machines de la forêt. |

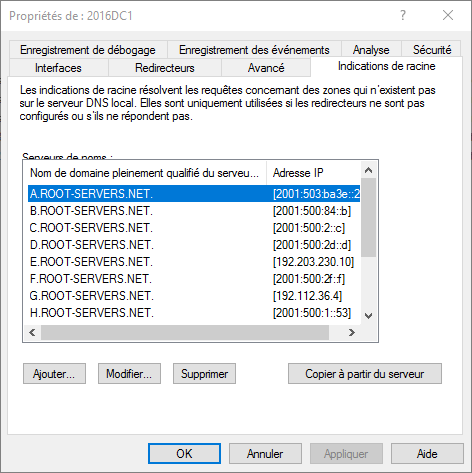

La liste des serveurs DNS racine est définie sous l'onglet « indications de racine ». Elle permet à l'aide de requêtes itératives de retrouver un nom de domaine. Par exemple, pour rechercher le nom « www.pbarth.fr », une requête est envoyée sur le serveur racine, qui renvoie le serveur faisant autorité pour « .fr ». Une requête itérative est envoyée à ce dernier afin de connaître le serveur DNS en charge de la zone « pbarth.fr » et enfin une troisième requête est envoyée afin de retrouver l'IP correspondant au nom. Il est préférable d'ajouter des redirecteurs DNS vers votre fournisseur d'accès par exemple afin d'améliorer les performances de la résolution de nom vers Internet.

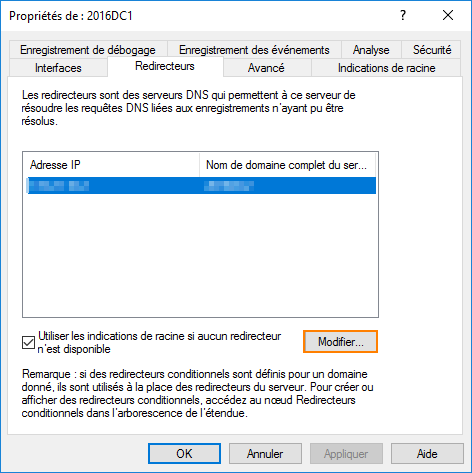

Pour configurer un redirecteur DNS qui sera utilisé en priorité pour les noms de domaines sur Internet, ouvrez la page redirecteur, puis cliquez sur modifier.

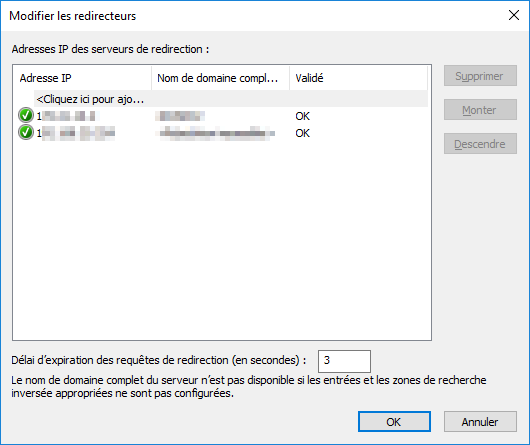

Dans la zone de saisie, ajouter l'adresse IP de votre fournisseur d'accès ou utiliser l'adresse IP interne de votre routeur si celui-ci le permet.

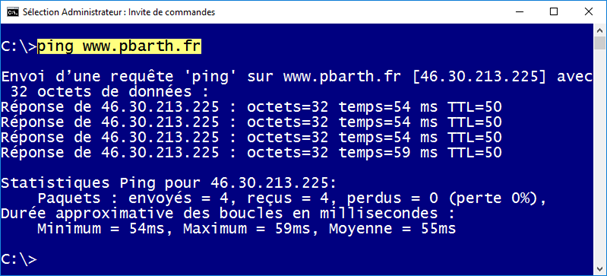

Un test avec « Ping » sur un nom internet permet de vérifier la résolution de nom.

Exporter le certificat de l'agent de récupération EFS

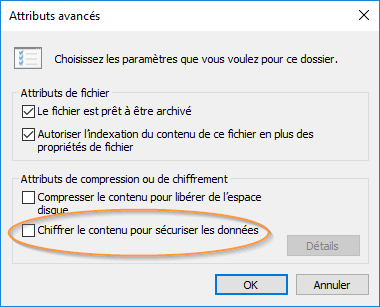

Une fois l'installation terminée et les contrôles effectués, nous allons parler d'un élément qui a première vue est secondaire, néanmoins il peut s'avérer utile dans certaines circonstances. Dans Windows les utilisateurs peuvent s'il le désire crypter simplement et rapidement des fichiers à l'aide d'EFS. C'est une opération simple dont l'utilisateur en général ne connaît pas les contraintes.

Dans ce cas un système de clé publique/privée est utilisé. La clé privée de l'utilisateur est stocké dans son profil sur le poste local et elle est protégée par son mot de passe. En cas de problème sur son poste ou lors la réinitialisation du mot de passe, l'utilisateur peut perdre le contrôle sur ces fichiers cryptés.

|

|

La réinitialisation du mot de passe depuis une console Active Directory n'est pas identique au changement de mot de passe par l'utilisateur. Lors d'un changement de mot de passe l'utilisateur garde l'accès aux clés utilisées pour le chiffrement EFS. |

Dans un domaine Active Directory le compte administrateur créé par défaut à l'installation dispose du rôle agent de récupération EFS. Pour cela il dispose également d'un jeu de clé public/privée. Hors la clé privée de l'administrateur n'existe que sur le premier contrôleur de domaine lors de la création du domaine. Si vous migrez sur des nouveaux contrôleurs le domaine, la clé privée ne sera peut-être plus accessible. Il est fortement recommandé d'exporter le certificat et la clé privée et de la ranger en lieu sûr.

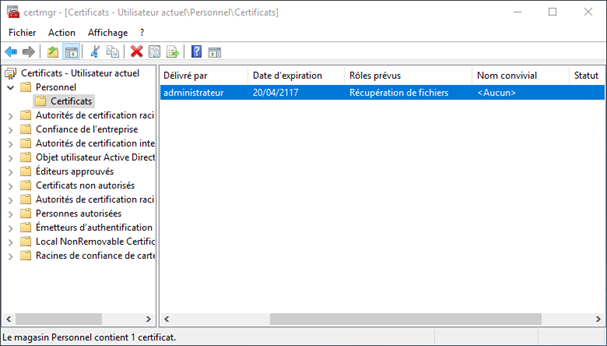

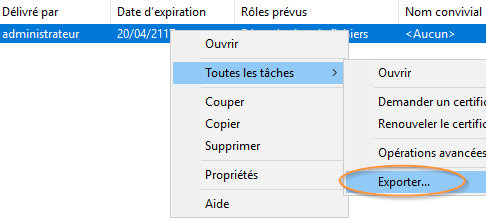

Pour exporter le certificat et la clé de l'agent de récupération EFS, ouvrez la console « certmgr.msc ». Dans le dossier « certificats » sous le dossier « personnel », faites un clic droit sur le certificat délivré à l'administrateur ayant pour rôle « récupération de fichier ».

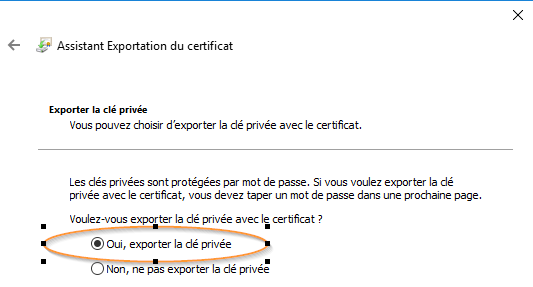

Sur la première page de l'assistant d'exportation cliquez sur « suivant ». Sur la page « exporter la clé » cocher l'option « oui, exporter la clé privée », puis cliquer sur « suivant ».

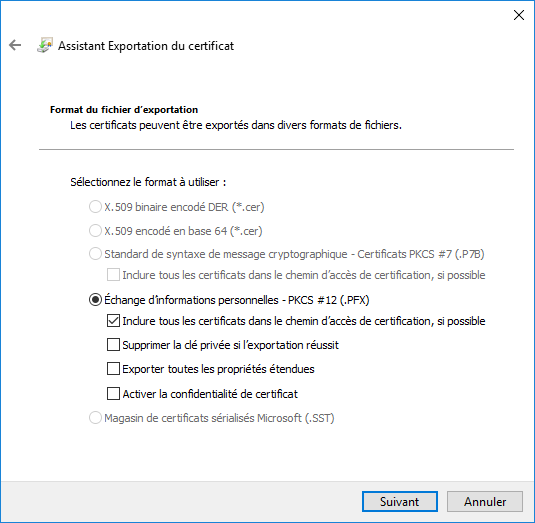

Dans la page « fichier du format d'exportation » laissé les paramètres par défaut et cliquer sur « suivant ».

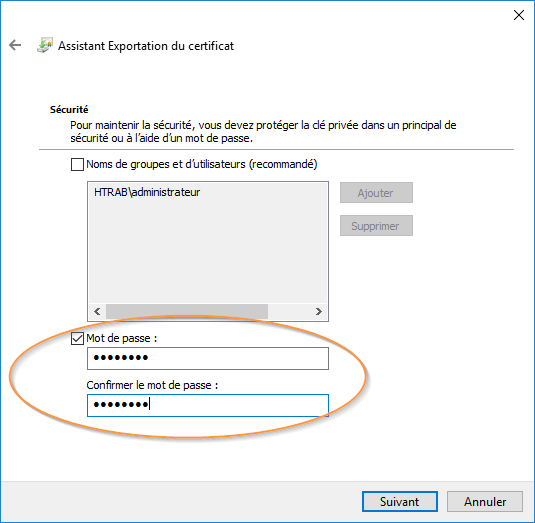

Sur la page sécurité saisissez un mot de passe pour protéger le certificat et la clé privée.

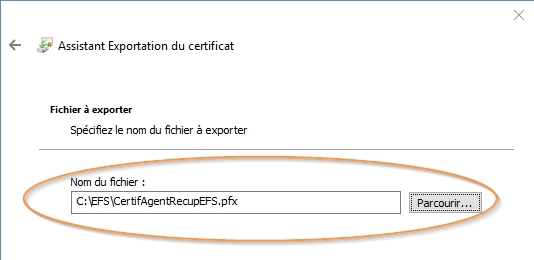

Dans la page « fichier à exporter », indiquez le chemin et le nom du fichier que vous souhaitez créer.

Puis cliquez sur « suivant » puis terminé

Enfin cliquez sur « OK ».