Les différents types de groupes

Les groupes permettent de rassembler les utilisateurs afin de faciliter l'administration. Il existe deux types de groupes. Les groupes de distribution qui permettent de gérer des listes pour l'envoi de mail si vous avez installé un serveur Microsoft Exchange. Par exemple il est possible de créer un groupe « Service comptabilité » regroupant tous les utilisateurs du service, ce qui permettra d'envoyer un email à l'ensemble des utilisateurs du service. Les groupes de sécurité servent à gérer les permissions et droit d'accès. Il est plus simple de rassembler les utilisateurs dans un groupe et de mettre en place les autorisations sur des groupes, ceci évite de devoir modifier tous les éléments lorsqu'un utilisateur change de poste, quitte l'entreprise ou lors de l'arrivée d'un nouveau collaborateur. Il suffira de modifier les groupes auxquels l'utilisateur appartient.

Etendu d'un groupe

Un autre élément à prendre en compte pour la gestion des groupes est l'étendue du groupe. Il existe trois options possibles sur l'étendue. Le tableau suivant détaille pour chaque étendue de groupe les objets pouvant en être membre ainsi que la visibilité du groupe (ce qui leur permet d'être « membre de ») et enfin la possibilité de le convertir dans un autre type.

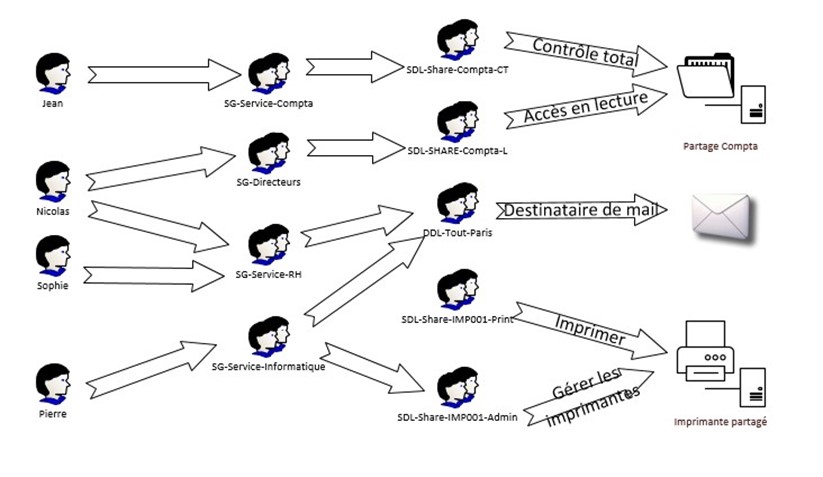

Qui peut en être membre ?Ou est-il visible ?Peut être convertit en !Groupe de domaine local Comptes, groupes globaux et universels de tous les domaines. Groupe locale du même domaine Uniquement dans le domaine auquel il appartient Groupe universel s'il n'y a pas de groupe local dans ses membres Groupe global Comptes et groupes globaux du même domaine Dans tous les domaines de la forêt et les domaines approuvés d'autres forêts Groupe universel s'il n'est pas membre d'un autre groupe global Groupe universel Comptes, groupes globaux, groupes universels de la même forêt de tous les domaines Dans tous les domaines de la forêt Groupe global s'il n'a pas de groupe universel ou de local de domaine membre du groupe Même si vous êtes dans une Forêt avec un seul domaine il est important de comprendre la notion d'étendue d'un groupe. Il est fréquent qu'une entreprise évolue vers un modèle différent dû au rachat ou à la revente d'autres entreprises ou filiales. Il existe plusieurs modèles possibles pour la gestion des droits. Le modèle le plus complet et le modèle « AGUDLP » (Account-Global group-Universal group-Domain Local group-Permission). Dans ce modèle les comptes sont membres de groupes globaux. Les groupes globaux sont membres de groupes universels. Les groupes universels sont membres de groupes de domaine locaux. Les groupes de domaines locaux sont utilisé pour affecter des autorisations sur les ressources. Dans une Forêt avec un seul domaine le modèle « AGDLP » est généralement suffisant. L'illustration ci-dessous représente une possibilité de gestion des groupes. Pour la nomenclature utilisée : SG : groupe de sécurité global SDL : groupe de sécurité de domaine local DDL : groupe de distribution de domaine local L'image suivante illustre un exemple de gestion des groupes. Dans l'exemple, Pierre est membre du groupe « SG-Service-Informatique ». De ce fait il aura les droits de gestion de l'imprimante partagé et il sera automatiquement membre de la liste de distribution « DDL-Tout-Paris » ou se situe son service.  Créer des groupes Les groupes comme les unités d'organisations se créent depuis la console « utilisateurs et ordinateurs Active Directory ».

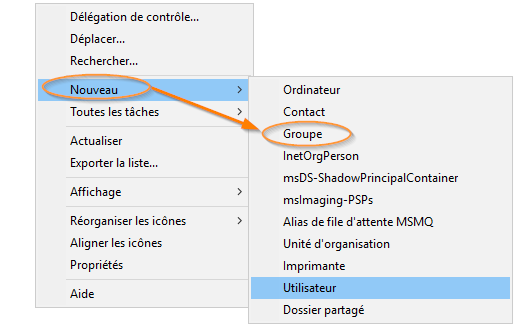

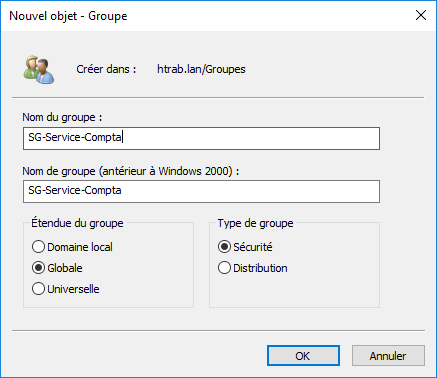

Créer des groupes Les groupes comme les unités d'organisations se créent depuis la console « utilisateurs et ordinateurs Active Directory ».  Dans la page « Nouvel objet – Groupe », vous devez renseigner le nom du groupe, son étendue et le type. Par défaut il s'agit d'un groupe global de sécurité.

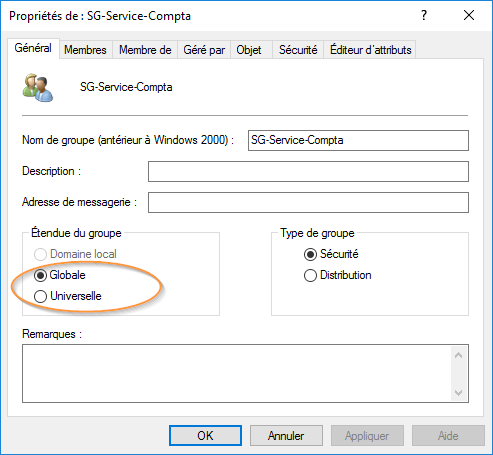

Dans la page « Nouvel objet – Groupe », vous devez renseigner le nom du groupe, son étendue et le type. Par défaut il s'agit d'un groupe global de sécurité.  Une fois le groupe créé vous pouvez l'ouvrir et le modifier. Il est possible par exemple de transformer un groupe global en groupe universel si vous respectez les conditions que nous avons définies au paragraphe précédent (il ne doit pas être membre d'un autre groupe global) :

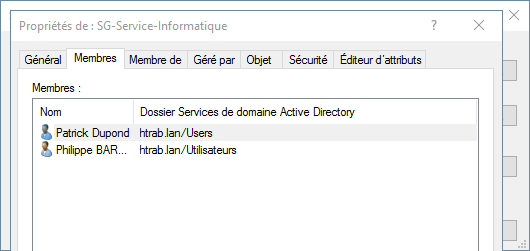

Une fois le groupe créé vous pouvez l'ouvrir et le modifier. Il est possible par exemple de transformer un groupe global en groupe universel si vous respectez les conditions que nous avons définies au paragraphe précédent (il ne doit pas être membre d'un autre groupe global) :  Dans les propriétés d'un groupe vous trouverez deux pages intéressantes : Membre : les utilisateurs et les groupes présents dans la liste sont membre de ce groupe et peuvent donc utiliser les permissions associées à ce groupe

Dans les propriétés d'un groupe vous trouverez deux pages intéressantes : Membre : les utilisateurs et les groupes présents dans la liste sont membre de ce groupe et peuvent donc utiliser les permissions associées à ce groupe

-

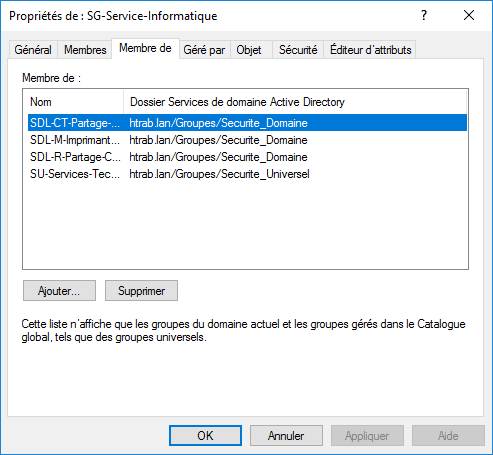

Membre de : le groupe peut être membre d'autres groupes. Les utilisateurs et les groupes présents dans la page « membre de », hériteront de cette appartenance.

|

|

Pour ajouter un utilisateur dans un groupe il faut avoir le droit d'écriture sur l'objet « groupe » et non sur l' « utilisateur ». C'est un élément important à retenir, entre autres lorsque le groupe n'est pas dans le même domaine que l'utilisateur. |

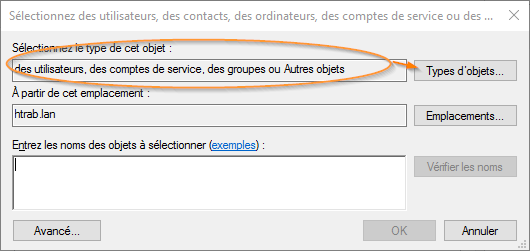

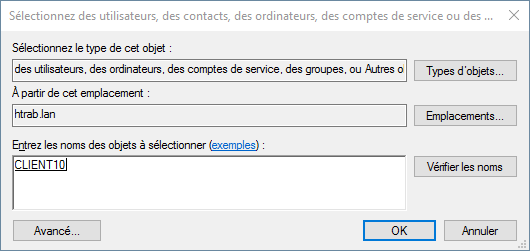

Il est possible de créer des groupes contenant des ordinateurs, mais par défaut les ordinateurs ne sont pas inclus dans les objets cherchés lors de l'ajout. Pour ajouter des comptes d'ordinateurs il vous faudra cliquer sur « types d'objets » :

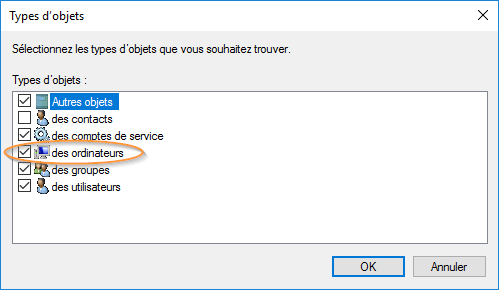

Ensuite il faudra cocher l'option « ordinateurs » :

Prenons un autre exemple, le groupe global « SG-Service-Info » a pour membre le compte utilisateur « Philippe BARTH ».

Le groupe est membre de la liste de distribution « DU-Service-Technique» ainsi que de trois groupes de sécurité avec pour étendue « domaine local » comme par exemple « SDLPartage-Info-CT ».

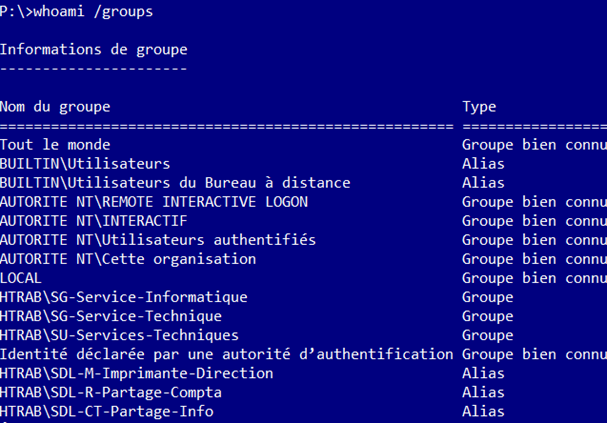

Si l'utilisateur ouvre sa session sur un poste vous pouvez vérifier les groupes de sécurité dont il est membre avec la commande « whoami /groups » :

Vous constaterez :

-

L'utilisateur est membre automatiquement de certains groupes comme « Tout le monde », « Utilisateurs authentifiés »

-

Il est membre du groupe « SG-Service-info » mais également du groupe «SDLPartage-Info-CT» ainsi que des autres groupes hérités

-

Les groupes de distribution qui ne sont pas des groupes de sécurité n'apparaissent pas

|

|

Lorsque vous ajoutez une personne dans un groupe il faut que la personne rouvre sa session pour que le nouveau groupe apparaisse dans son jeton de sécurité. Si ce groupe est utilisé pour accéder à un partage par exemple, l'utilisateur n'aura accès au contenu du partage qu'après avoir ouvert sa session. |

|

|

Il est intéressant de remarquer que si le groupe « utilisateurs du domaine » contient tous les utilisateurs membres du domaine et « ordinateurs du domaine » tous les ordinateurs membres de ce domaine, le groupe « utilisateurs authentifiés » contient à la fois les utilisateurs et les ordinateurs du domaine et des domaines approuvés une fois authentifiés. Les comptes disposent automatiquement de ce groupe dans le jeton de sécurité dès lors qu'un DC les a authentifiés. |

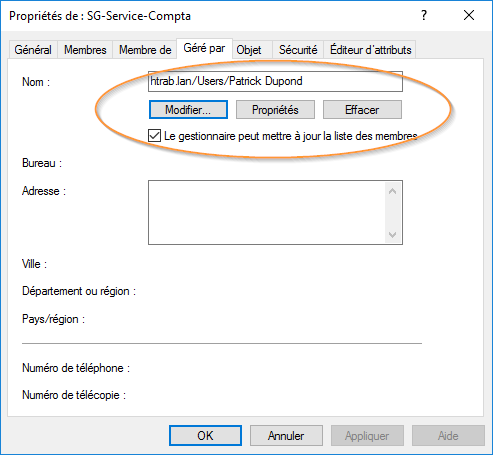

Je vous conseille si vous n'en avez pas l'habitude de consulter les différentes pages des objets que vous créez afin de vous familiariser avec les paramètres. Pour exemple nous allons prendre la page « géré par » des propriétés d'un groupe. Il permet de désigner une personne comme responsable d'un groupe. Par exemple « Patrick Dupond » est responsable du service informatique, vous pouvez le désigner comme gestionnaire, cela vous permettra de documenter la personne à contacter en cas de demande de modification sur le groupe. Vous pouvez même activer l'option « Le gestionnaire peut mettre à jour la liste des membres ».

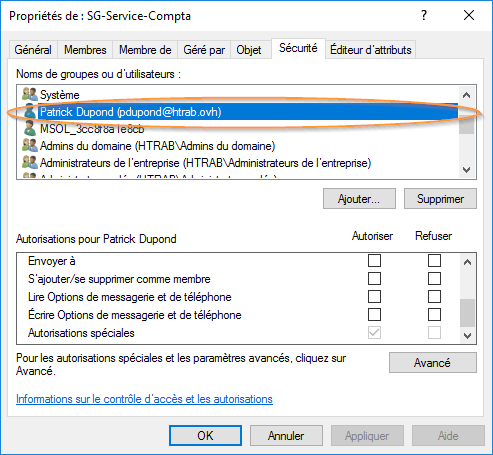

Si vous cochez cette option, la console « Utilisateurs et Ordinateurs Active Directory », ajoute une permission dans la page sécurité avec une autorisation spéciale qui porte le nom de « Ecrire membre ».

Cela vous donne un premier exemple de délégation de droit dans Active Directory Domain Services, nous verrons plus loin dans ce livre les délégations.

Les groupes préfinis dans Active Directory

Il y a deux catégories de groupes qui existent par défaut dans Active Directory. La première concerne des groupes que l'administrateur pourra gérer. La 2ème sont des groupes dynamiques dont les utilisateurs se retrouveront automatiquement membre en fonction d'une situation comme par exemple « utilisateurs authentifiés ».

La première catégorie de groupe existant dans Active Directory est présente dans les unités d'organisations « Builtin » et « users ». Les groupes présents dans le conteneur « Builtin » existent également sur l'ensemble des postes membres du domaine ainsi que sur des postes non intégrés à un domaine Active Directory sous le nom de « SAM local ».

Le conteneur « Builtin » contient entre autres les groupes :

-

administrateurs : les membres de ce groupe disposent des droits d'administration locale sur le poste ou les contrôleurs de domaine. Un utilisateur membre de ce groupe sur un contrôleur de domaine le sera sur tous les contrôleurs de domaine du même domaine.

-

Utilisateurs : lorsqu'un poste de travail est intégré dans un domaine le groupe « utilisateurs » contient par défaut le groupe « utilisateurs du domaine ». Sur les postes clients, les membres de ce groupe disposent entre autres du droit d'ouvrir une session localement. Il est possible de modifier les membres du groupe mais il est déconseillé de supprimer le groupe « utilisateurs du domaine » présent par défaut en tant que membre.

-

Utilisateurs du bureau à distance : les membres de ce groupe disposent du droit d'ouvrir une session de bureau à distance sur l'ordinateur en question. Par défaut les administrateurs disposent de ce droit et n'ont pas besoin d'être ajouté à ce groupe.

-

Opérateurs de compte : les membres de ce groupe peuvent gérer les comptes utilisateurs et ordinateurs.

-

Opérateurs de sauvegarde : les membres de ce groupe peuvent effectuer des opérations de sauvegarde et restauration.

Le conteneur « users » contient des groupes spécifiques à l'annuaire :

-

Admins du domaine : les membres de ce groupe disposent des droits d'administration sur le domaine Active Directory concerné. Ce groupe est automatiquement ajoutés dans le groupe local « administrateurs » des ordinateurs et serveurs membres du domaine. Il administre donc l'ensemble des machines du domaine. Le compte administrateur du domaine Active Directory est membre de ce groupe.

-

Administrateurs de l'entreprise : ce groupe n'existe que dans le domaine racine de la Forêt. Les membres de ce groupe disposent de droits d'administration des annuaires de la forêt mais ne sont pas membre du groupe administrateur des postes membres du domaine et ne dispose pas de droits d'administrations des postes clients. Par défaut on retrouve le compte « administrateur » du domaine racine de la forêt.

-

Administrateurs du schéma : ce groupe n'existe que dans le domaine racine de la forêt. Les membres de ce groupe peuvent exécuter des opérations modifiant le schéma d'Active Directory. C'est le cas par exemple lorsque vous rajoutez un contrôleur de domaine disposant d'un système d'exploitation plus récent que ceux déjà en service. Par défaut on retrouve le compte « administrateur » du domaine racine de la Forêt.

-

Ordinateurs du domaine : ce groupe contient par défaut tous les ordinateurs et serveurs membres qui ont été ajoutés au domaine

-

Contrôleurs de domaine : ce groupe contient l'ensemble des contrôleurs de domaine de ce domaine

Le 2ème type de groupe correspond à des groupes dynamiquement dont l'affectation est automatique. La liste ci-dessous présente une partie de ces groupes :

-

Tout le monde : liste tous les utilisateurs actifs sauf ceux du groupe 'Anonymous logon'.

-

Réseau : liste tous les utilisateurs qui accèdent à des ressources via le réseau.

-

Interactif : liste tous les utilisateurs qui accèdent à des ressources en local.

-

Anonymous logon : liste tous les utilisateurs qui accèdent à une ressource sans authentification. Ce groupe est intéressant entre autres pour les audits d'accès afin d'enregistrer les tentatives de connexion anonymes

-

Utilisateurs authentifiés : Liste tous les utilisateurs et ordinateurs authentifiés par les contrôleurs de domaine de la forêt.

Si vous souhaitez plus d'informations sur les groupes existant par défaut dans un domaine Active Directory vous pouvez consulter l'article suivant :