La gestion des comptes locaux des postes de travail membre du domaine peut s'avérer délicate. Il peut arriver de devoir utiliser un compte local avec des droits d'administrations sur l'ordinateur. Mais la gestion du mot de passe de ce compte présent sur l'ensemble des postes peut poser un problème. Il existe une solution gratuite proposée par Microsoft permettant de gérer des mots de passe uniques pour un compte spécifique sur l'ensemble des postes membres du domaine : Microsoft Local Administrator Password Solution (LAPS). Avec LAPS chaque poste de travail change régulièrement le mot de passe du compte Administrateur et stocke l'information dans un attribut de l'objet ordinateur dans l'annuaire Active Directory. De ce fait le mot de passe administrateur de chaque machine est aléatoire et différent des autres. Les personnes autorisées ont la possibilité de lire le mot de passe en cas de besoin.

Nous allons voir dans cet article comment installer rapidement LAPS.

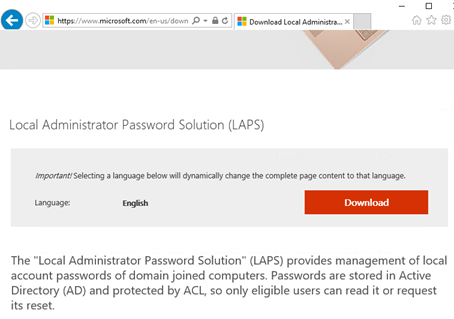

La première étape consiste à télécharger LAPS depuis le site de Microsoft :

https://www.microsoft.com/en-us/download/details.aspx?id=46899

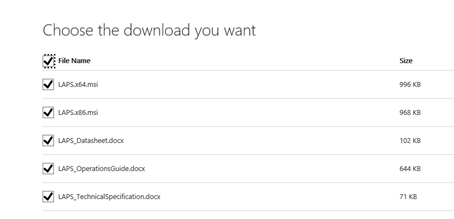

L'application se compose de deux fichiers « .msi » pour les versions x86 et x64. L'application est légère et contient à la fois les outils pour l'administrateur ainsi que la dll à mettre sur les postes, qui géreront le changement de mot de passe.

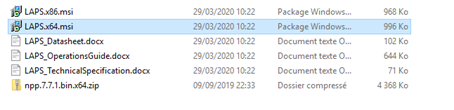

Il vous faudra installer LAPS sur le poste de management afin de disposer des consoles. Il n'est pas indispensable de l'installer sur les contrôleurs de domaine, même si c'est le cas dans cette présentation. Il suffit d'exécuter « laps.x--.msi » selon la version de votre OS.

Sur la première page de bienvenue, cliquez sur « Next ».

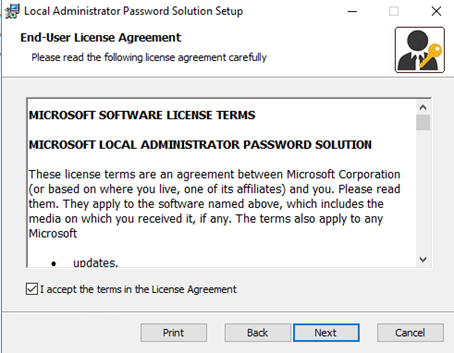

Sur la page « EULA », cochez « I Accept … » puis « Next ».

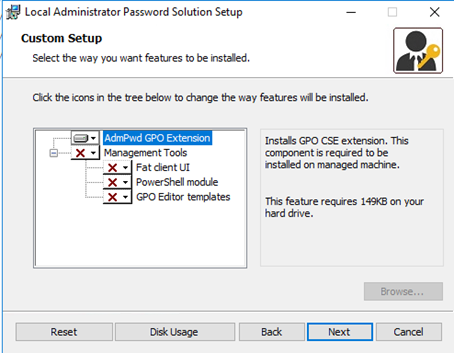

Sur la page « Custom Setup », par défaut, seule la dll utile pour les postes clients est activée. Cela nous sera utile pour le déploiement sur les postes à l'aide des stratégies de groupe.

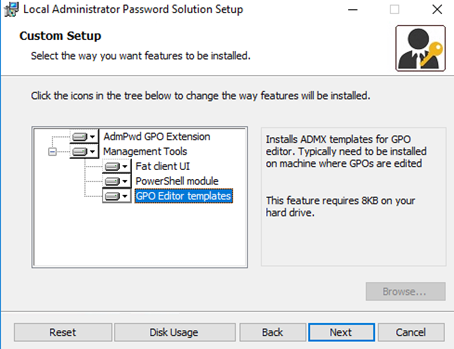

Pour notre poste de management nous, allons sélectionner l'ensemble des options.

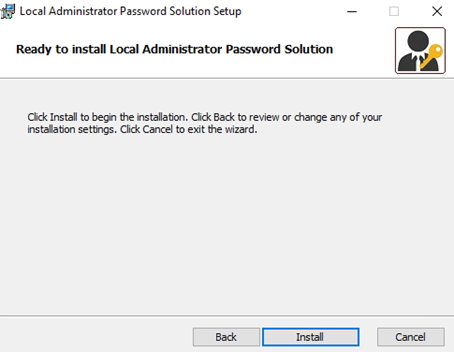

Sur la page « Ready to install … » sélectionner « Install ».

Sur la page « Completed » cliquer sur « Finish ».

Avant de pouvoir utiliser LAPS, vous devez exécuter plusieurs étapes indispensables :

- Modifier le schéma de l'Active Directory afin d'ajouter les attributs sur l'objet « ordinateur ». Dans une forêt multi domaines, l'opération n'est à faire qu'une seule fois, le schéma étant unique pour toute la forêt.

- Créer une délégation de droits sur certaines OU, permettant aux ordinateurs clients de modifier l'attribut sur leur compte ordinateur

- Déléguer le droit aux personnes de l'équipe IT de lire le mot de passe du compte local administrateur d'un ordinateur

Les différentes étapes se font en PowerShell avec le module « AdmPwd.PS » inclus dans « LAPS ».

Afin d'exécuter les commandes suivantes, ouvrez une fenêtre PowerShell en administrateur. L'extension du schéma doit être faites depuis un compte membre du groupe « Administrateurs du schéma ».

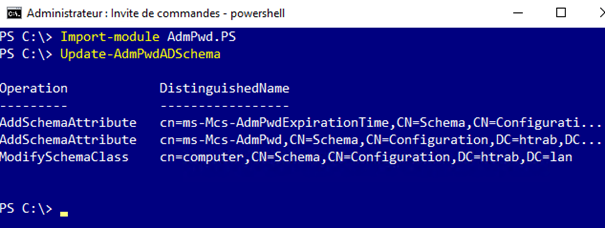

Il vous faut importer le module Powershell de LAPS avec la commande :

Import-module AdmPwd.PS

Pour mettre à jour le schéma Active Directory, il vous faudra exécuter la commande :

Update-AdmPwdADSchema

|

|

Dans un environnement multi-sites, vous devez tenir compte de la latence de réplication lors de la modification du schéma. Selon votre environnement il est préférable d'exécuter l'extension du schéma plusieurs heures ou jours avant la mise en œuvre de LAPS. Il est également à noter qu'une extension de schéma est une opération irréversible. La seule méthode de retour en arrière reconnue est la restauration de l'annuaire. Même si les erreurs lors de la mise à jour de schéma sont très rares, il peut être recommandé de désactiver la réplication sur le maitre de schéma le temps de la mise à jour. En cas de problème il est possible de supprimer le DC corrompue et de le refaire sans que le schéma ne soit corrompu sur d'autres contrôleurs de domaine. N'oubliez pas de contrôler la sauvegarde de vos contrôleurs de domaine avant toute opération sur le schéma. |

Nous pouvons voir que la commande ajoute deux attributs au schéma et modifie la classe « computer ».

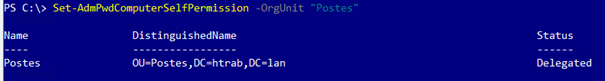

Une fois l'extension du schéma réalisé, nous allons ajouter les autorisations pour les postes de modifier l'attribut contenant le mot de passe du compte.

Il faudra réaliser cette opération sur l'ensemble des OUs concernées. Dans notre exemple les postes de travail se trouvent dans une OU « Postes ».

Set-AdmPwdComputerSelfPermission -OrgUnit "Postes"

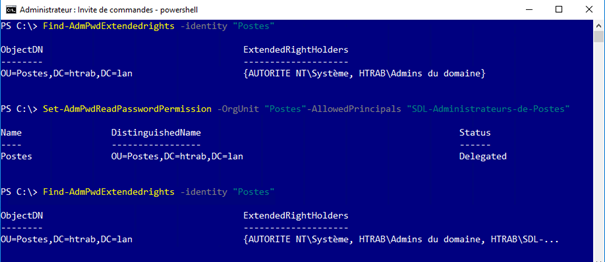

La commande « FindAdmExtendedrights » permet de lister les droits pour la lecture des mots de passe des comptes locaux stocké dans l'AD. Par défaut les comptes membrent du groupe « admins du domaine » dispose de cet accès. Pour vérifier les autorisations sur une OU spécifique, utilisez la commande suivante :

Find-AdmPwdExtendedrights -identity "Postes"

Pour ajouter les autorisations aux groupes « SDL-Administrateurs-de-postes » sur l'OU « Postes », vous pouvez utiliser la commande suivante :

Set-AdmPwdReadPasswordPermission -OrgUnit "Postes" -AllowedPrincipals "SDL-Administrateurs-de-Postes"

Vous pouvez vérifier le résultat en réexécutant la commande précédente.

Nous verrons dans la deuxième partie comment :

- Déployer la dll sur les postes clients à l'aide des stratégies de groupe

- Configurer le comportement des postes à l'aide des stratégies

- Lire et ouvrir les informations de mot de passe avec l'outil graphique ou a l'aide de commande PowerShell.