Dans les étapes précédentes, nous avions installé une autorité de certification racine autonome. Cette autorité n'est pas accessible directement sur le réseau. Il nous faut maintenant configurer un site IIS sur un autre serveur afin de rendre disponible le certificat de l'autorité racine ainsi que la liste de révocation. Nous avions vu dans une étape précédente comment récupérer ces deux fichiers.

Nous nous connectons sur le serveur qui fera office de serveur Web IIS. Le serveur a actuellement une configuration de base sur Windows Serveur et aucun rôle ou service n'est installé. Il dispose de deux disques, le premier pour l'OS, le deuxième est formaté NTFS et accessible par la lettre D :

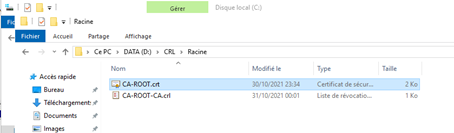

Nous allons créer un dossier sur le disque d : du nom de « CRL », et dans le dossier CRL un sous-dossier « racine ». Le nom du dossier est lié au chemin définit dans l'URL de publication des informations de la CA : http://pki-adcs.htrab.lan/racine/CA-ROOT-CA.crl. Le dossier CRL sera la racine du site IIS.

Nous copions le certificat de l'autorité dans ce dossier ainsi que la liste de révocation.

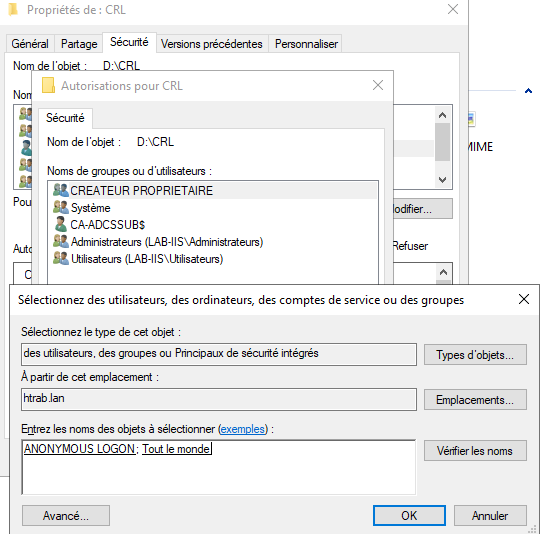

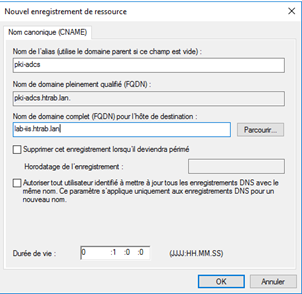

Nous allons également modifier les permissions NTFS sur le dossier CRL qui sera le répertoire source de notre site IIS. Nous ajoutons les permissions de lecture pour les groupes « Anonymous logon » et « Tout le monde ».

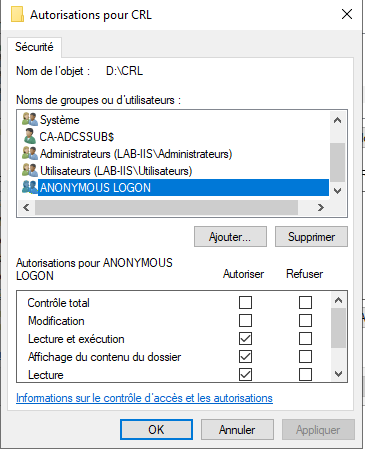

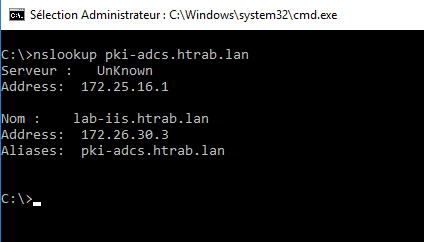

Nous créons un alias DNS dans notre zone intégré AD pour le nom « pki-adcs.htrab.lan » qui va être redirigé sur le nom réel du serveur. Pour cela, ouvrez une session sur un contrôleur de domaine qui détient la zone DNS du domaine. Ouvrez la console de gestion DNS ou « dnsmgmt.msc ».

Vous pouvez utiliser « nslookup » pour vérifier la résolution de nom.

|

|

Dans cet exemple, j'utilise un nom spécifique dans l'url de la liste de révocation, issu du nom du domaine AD « .htrab.lan ». Il n'est pas obligatoire que l'url reprenne le nom du domaine AD.Il faut juste qu'elle soit résolue et rediriger sur le bon serveur. Vous pouvez très bien utiliser un sous-domaine de votre domaine public comme par exemple « pki.intra.monentreprise.Fr ». Il vous sera dans ce cas même possible de rendre la CRL disponible à l'extérieur. |

|

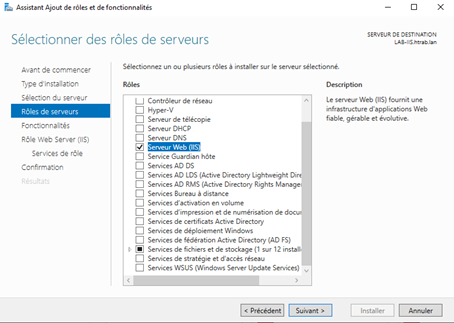

Il nous faut maintenant installer le rôle IIS sur le serveur. Vous pouvez l'assistant « ajout de rôles et de fonctionnalités ». Sur la page « avant de commencer », cliquez sur suivant. Sur la page « Type d'installation », sélectionnez « installation basée sur un rôle ou une fonctionnalité ». Sur la page Sélection du serveur », sélectionnez le serveur local est cliquez sur « suivant ».

Sur la page « rôle de serveurs », cochez la caser « Serveur WEB IIS » puis valider jusqu'à la page confirmation et cliquez sur « installer ».

Vous pouvez également utiliser la commande PowerShell suivante pour installer le rôle IIS.

Install-WindowsFeature "Web-Server"

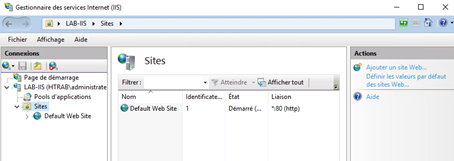

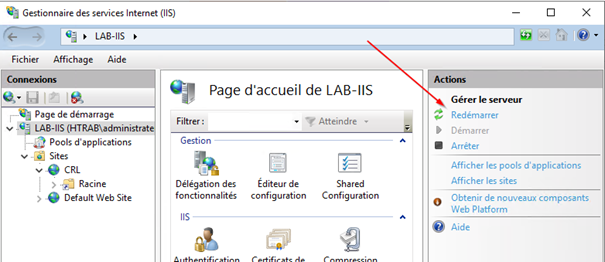

Après l'installation des services IIS, nous allons utiliser le gestionnaire des services IIS (InetMgr.exe).

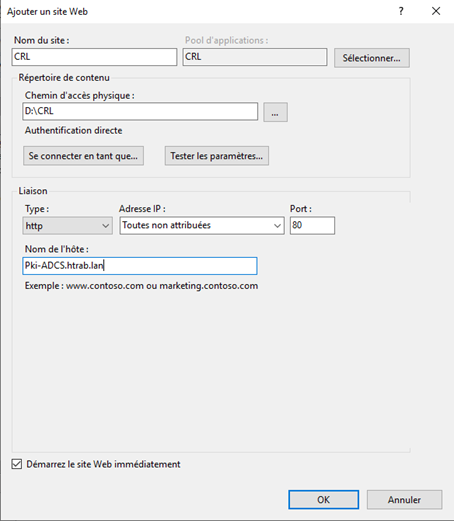

Nous allons ajouter un site Web qui répondra sur le port 80 (http) sur un nom précis : « pki-adcs.htrab.lan ».

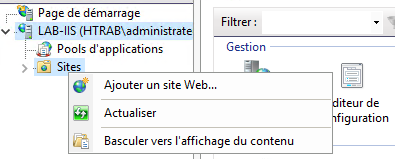

Faites un clic droit sur « sites », puis « ajouter un site web ».

Indiquez le nom du site, dans notre exemple « CRL », indiquez le chemin du dossier CRL que nous avons créé précédemment. Le type de liaison est « http ». Si vous souhaitez répondre sur une adresse IP spécifique, indiquez l'adresse sinon utilisée « toutes non attribuées. Indiquez le nom de l'hôte en l'occurrence le nom DNS que vous avez défini.

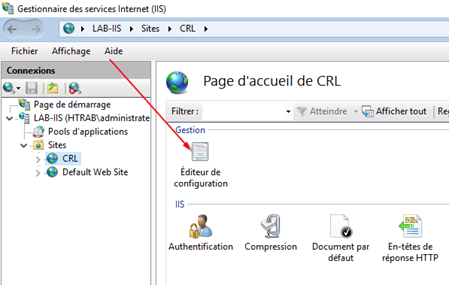

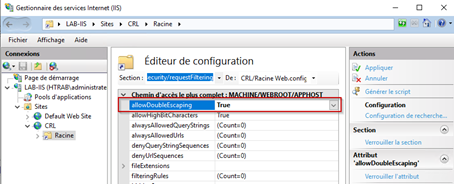

Pour le site « CRL », ouvrez l' « éditeur de configuration ».

Dans la partie section, sélectionner « system.webServer/security/requestFiltering », puis modifier « allowDoubleEscaping » sur « True »

|

|

Si vous ne modifiez pas le paramètre « allowDoubleEscaping », vous rencontrerez des problèmes sur les listes de révocation delta contenant le signe «+ » par défaut. Il est recommandé de se renseigner sur l'application de ce paramètre dans un autre contexte avant de le modifier. |

|

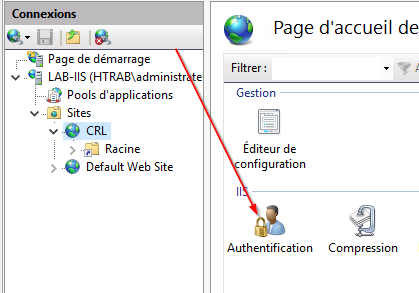

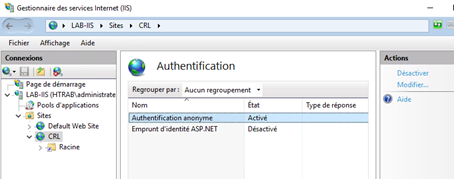

Sur la page d'accueil du site « CRL », ouvrez la partie « authentification ».

Vérifier que l'authentification anonyme est activée. Vérifiez qu'il n'y a pas d'autres méthodes d'authentification.

Redémarrer les services IIS ou avec « IISReset » en ligne de commande.

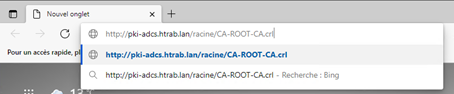

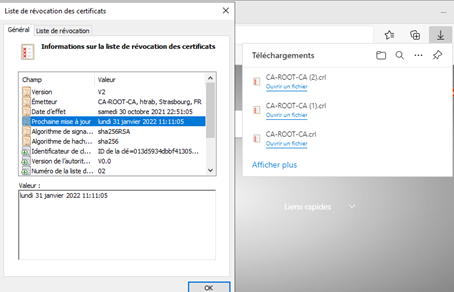

Vérifier depuis un navigateur que les téléchargements fonctionnent avec les url définit :

http://pki-adcs.htrab.lan/racine/CA-ROOT-CA.crl

http://pki-adcs.htrab.lan/racine/CA-ROOT.crt

Vous pouvez ouvrir la liste de révocation, afin de confirmer qu'elle correspond bien à la dernière version générée.

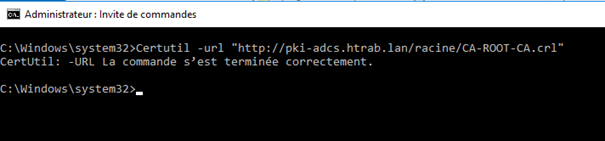

Vous pouvez également utiliser l'outil « certutil » pour vérifier la liste de révocation avec la commande :

Certutil -url http://pki-adcs.htrab.lan/racine/CA-ROOT-CA.crl

Dans l'outil de récupération d'URL de « certutil », cliquez sur « Extraire » et vérifiez l'état.