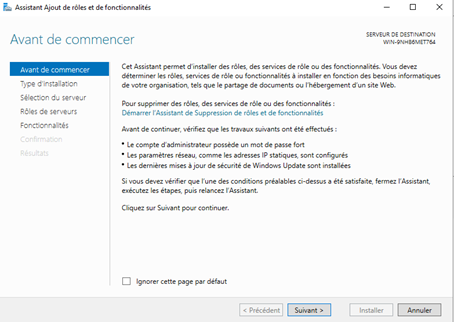

Depuis le gestionnaire de serveur, ouvrez l'assistant d'ajout de rôles et de fonctionnalités ».

Sur la page « Avant de commencer », cliquez sur « suivant »

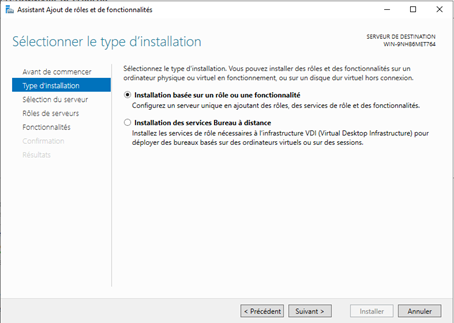

Sur la page « Type d'installation », conservez l'option « installation basée sur un rôle ou une fonctionnalité », puis « suivant ».

Sur la page « Sélection du serveur », sélectionnez le serveur local puis « suivant ».