Dans la première partie nous avons déployé Azure AD Domain Services. Nous allons maintenant créer une machine virtuelle sous Windows 2019 dans Azure et installer les consoles d'administrations classiques des services de domaine Active Directory.

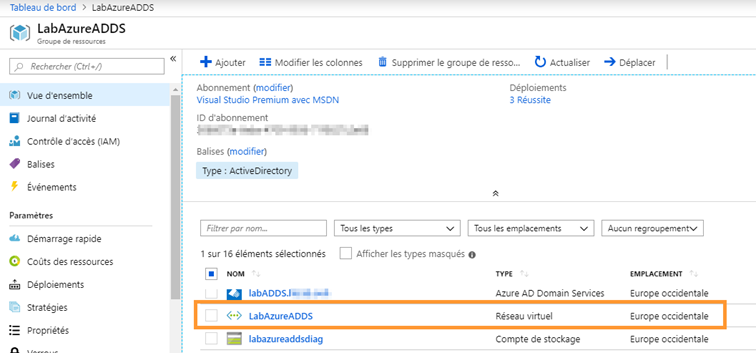

Pour rappel, nous avons créé un sous réseau virtuel « 10.0.1.0/24 ». Dans notre groupe de ressource « LabAzureADDS » contenant l'ensemble de notre environnement, nous allons sélectionner le réseau virtuel que nous avons créé.

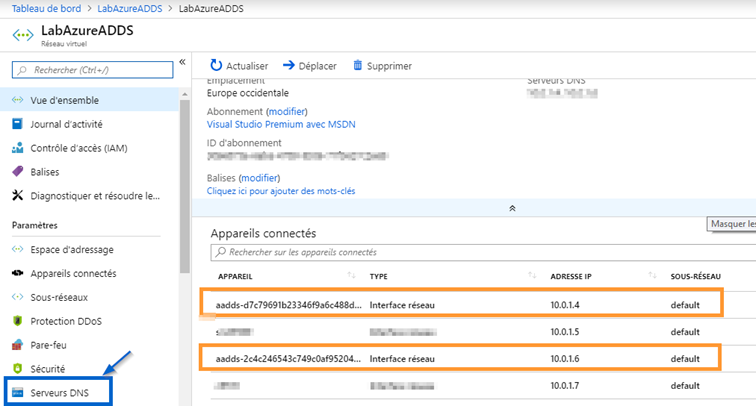

Dans l'image ci-dessous vous pouvez constater que deux interfaces réseau sont déjà connectées à notre réseau virtuel. Il s'agit des deux contrôleurs de domaine qui ont été déployé dans Azure et géré par les équipes de Microsoft. Ces contrôleurs de domaine font également office de serveur DNS pour le domaine Active Directory que nous avons créé. Notez ces adresses ( encadré orange ), puis cliquez sur « serveur DNS » ( encadré bleu).

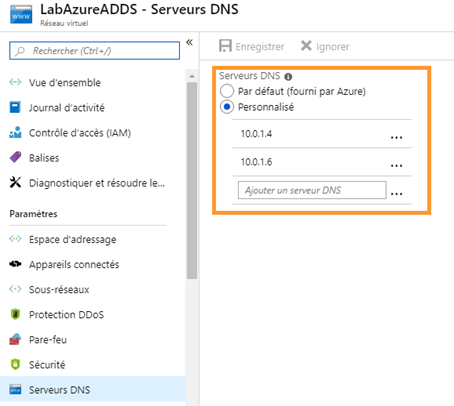

Dans la partie serveur DNS, modifiez la valeur sur personnalisé puis indiquez les adresses IP de vos contrôleurs de domaines. L'ensemble des équipements connectés à ce réseau virtuel obtiendra automatiquement une IP du sous-réseau auquel il est connecté et utilisera comme DNS vos contrôleurs de domaine.

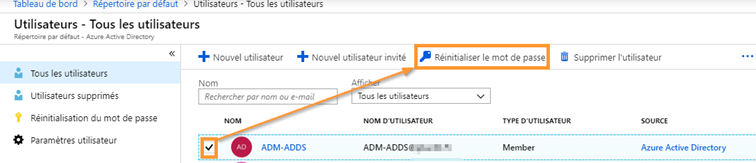

Après avoir configuré le serveur DNS pour notre réseau virtuel, nous allons réinitialiser le mot de passe pour un compte d'un utilisateur « Azure Active Directory » qui fait partie des administrateurs de l'environnement « Azure AD Domain Service ». Il est nécessaire de réinitialiser le mot de passe afin d'activer la synchronisation de hachage de mot de passe pour Azure Active Directory Domain Services. Cela permet de synchroniser le mot de passe au format compatible avec NTLM ou Kerberos. Ce compte et mot de passe seront utile pour adhérer notre serveur au domaine. Après la modification du mot de passe il faut patienter environ 20 minutes avant que les informations de comptes ne soient répliquées dans notre domaine Azure AD DS.

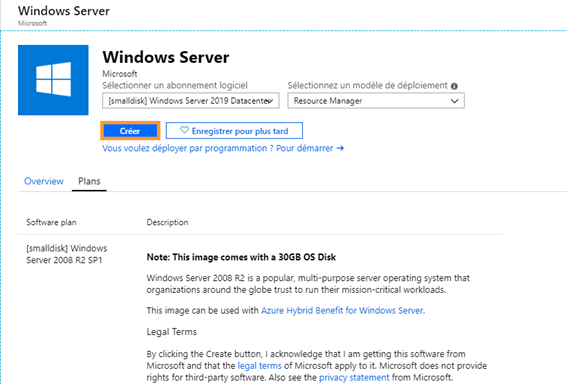

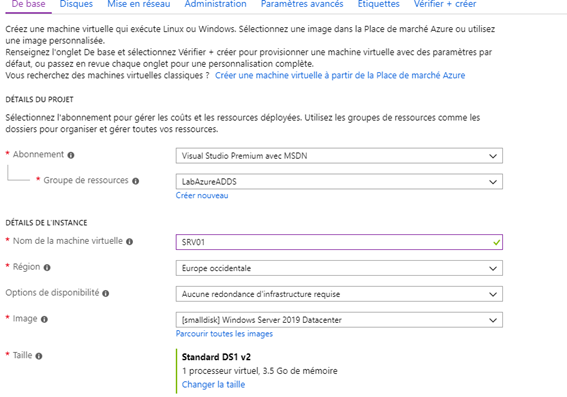

Ensuite nous allons créer une machine virtuelle Windows Server de base dans le groupe de ressource de notre environnement Azure AD Domain Services.

Pour cet exemple nous utilisons une configuration de base, sans élément spécifique avec une machine Standard a faible performance.

Il vous faudra définir un compte et un mot de passe pour le compte local qui dispose des droits d'administrations de la machine. Vous pouvez également configurer le pare feu en entrée pour autoriser les connexions RDP.

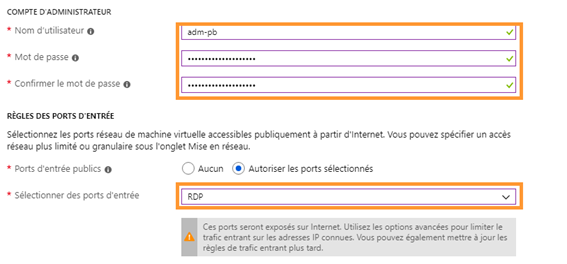

Une fois la machine créée, elle devrait démarrer par défaut automatiquement. Vous pouvez cliquer sur connecter et soit utiliser le bouton « Télécharger le fichier RDP », ci-dessous sous utiliser votre outil RDP habituel en vous connectant sur l'IP publique de la machine.

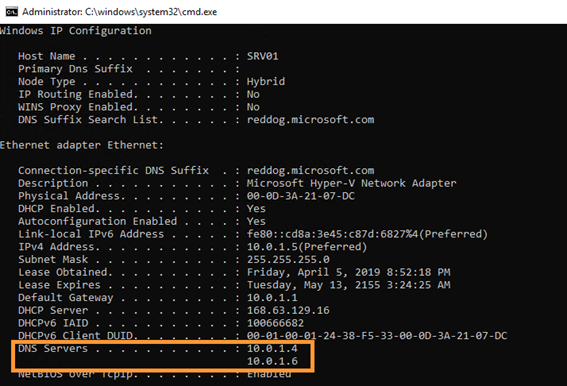

Une fois connecté à la machine, vous remarquerez avec « Ipconfig /all », qu'elle a automatiquement une adresse IP du sous-réseau auquel elle est attribuée et qu'elle utilise les serveurs DNS que nous avons configurés ci-dessus.

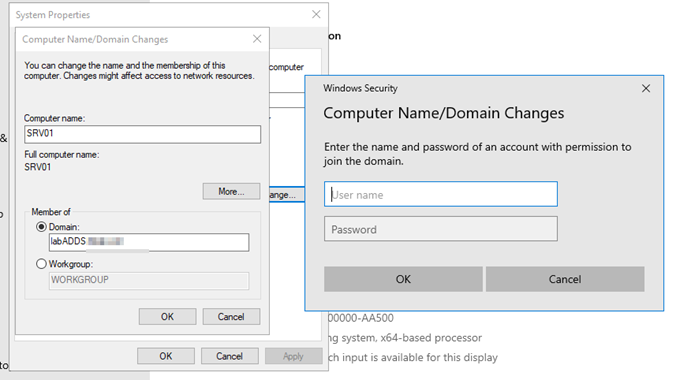

Il vous suffit maintenant de la joindre au domaine en utilisant le compte et le mot de passe de l'utilisateur Azure Active Directory membre du groupe « AAD DC Administrators » sur lequel le mot de passe a été réinitialisé après la création du domaine. Il faudra redémarrer la machine virtuelle après l'adhésion au domaine.

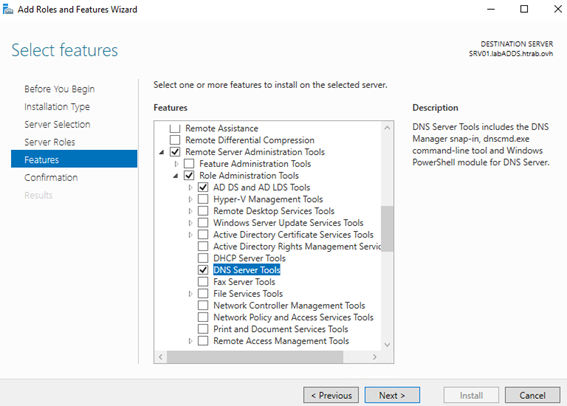

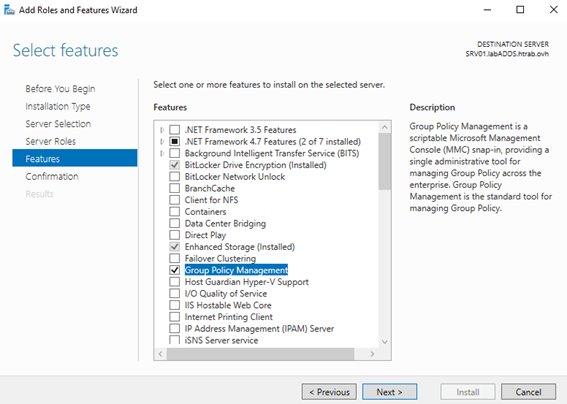

Après le redémarrage, il vous suffira d'ajouter les fonctionnalités d'administration de serveur distant pour Active Directory, DNS et la gestion des stratégies de groupe.

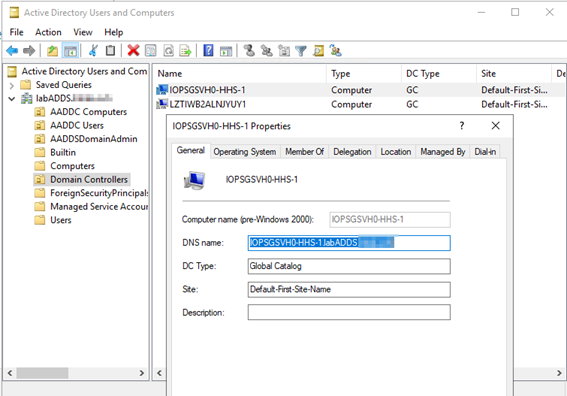

Après l'installation de la fonctionnalité, vous pourrez ouvrir la console « Utilisateurs et Ordinateurs Active Directory ». Vous constaterez que votre domaine dispose de deux contrôleurs de domaine. Des conteneurs spécifiques ont été créés automatiquement. Le conteneur « AADDC Users » contient par exemple les comptes synchronisés depuis Azure Active Directory.

Dans les deux premières parties vous avez pu découvrir le déploiement de service « Azure AD Domain Services », qu'il ne faut pas confondre avec la solution Azure Active Directory « Identity As A Service ».