Il est possible d'utiliser le cryptage BitLocker pour protéger par exemple, les postes nomades. Cela limite le risque de vol de données en cas de perte ou de vol du matériel.

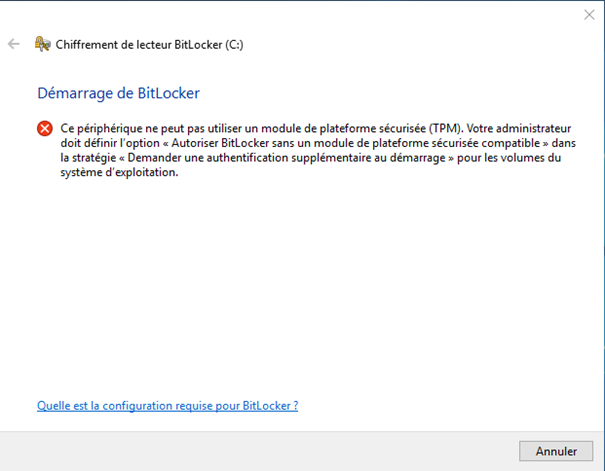

Par défaut, BitLocker voudra utiliser un module sécurisé (TPM), sinon l'option ne sera pas disponible, comme dans l'image ci-dessous. Il est possible de modifier cette limitation avec les stratégies de l'ordinateur.

Il est possible de déployer ce paramètre automatiquement dans un domaine AD avec les stratégies de groupe.

Nous créons une nouvelle stratégie afin d'autoriser le chiffrement BitLocker sans TPM avec la valeur ci-dessous :

Configuration ordinateur (activée)masquer

Modèles d'administrationmasquer

Définitions de stratégies (fichiers ADMX) récupérées à partir de l'ordinateur local.

Composants Windows/Chiffrement de lecteur BitLocker/Lecteurs du système d'exploitationmasquer

|

Stratégie |

Paramètre |

Commentaire |

||||||||||

|

Exiger une authentification supplémentaire au démarrage |

Activé |

|||||||||||

|

||||||||||||

Autoriser le chiffrement BitLocker sur les disques systèmes peut s'avérer être une méthode intéressante pour se protéger lors de la perte ou du vol du poste. Néanmoins il y a également un risque de perte de données si l'utilisateur oublie la clé permettant de lire le disque ou si le poste est HS.

Dans un domaine Active Directory, il y a une option permettant d'enregistrer une clé de récupération dans l'annuaire, afin de décrypter le volume en cas de nécessité.

Cette option s'active également à l'aide des stratégies de groupe, en utilisant le paramètre ci-dessous situé dans au même niveau que le précédent.

|

Stratégie |

Paramètre |

Commentaire |

||||||||||||||

|

Sélectionner la méthode de récupération des lecteurs du système d'exploitation protégés par BitLocker |

Activé |

|||||||||||||||

|

||||||||||||||||

L'enregistrement des clés de récupération ne demande pas forcément à disposer de la dernière version d'OS sur les contrôleurs de domaine.

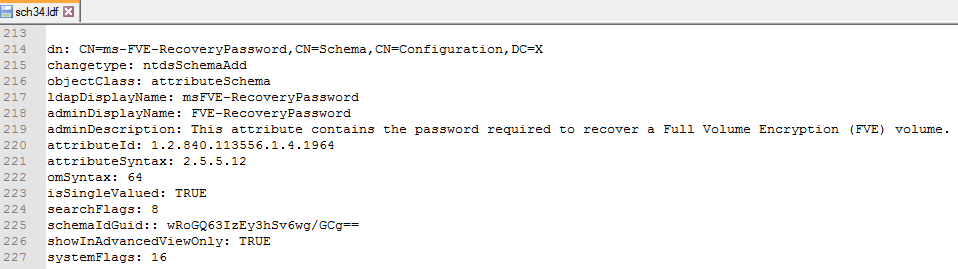

Néanmoins, il est nécessaire de disposer de certains objets AD spécifique « ms-FVE ». Ces éléments sont créés lors de la mise à jour du schéma identifié entre le numéro « 34 » et le numéro « 40 » (voir les fichiers de mises à jour de schéma dans adprep). Windows 2003 R2 étant en version 31 et Windows 2008 étant en version 44, on peut en conclure que ces attributs existent si le schéma est à minima en version 2008.

A partir de Windows Server 2012, la fonctionnalité de stockage des clés de récupération est directement prête à être utilisé. Pour les versions précédentes, lisez l'article :

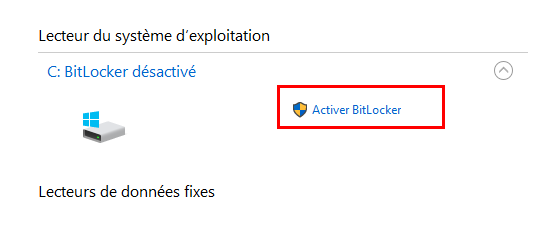

Maintenant que nous avons défini une stratégie pour la récupération BitLocker, et après avoir mis à jour les stratégies sur le poste client, il est possible d'utiliser BitLocker.

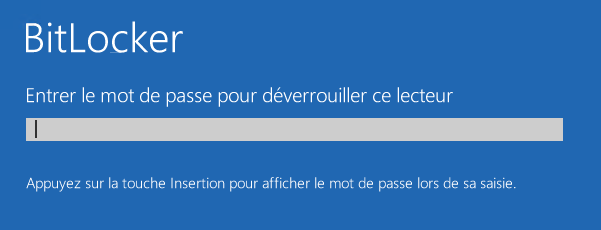

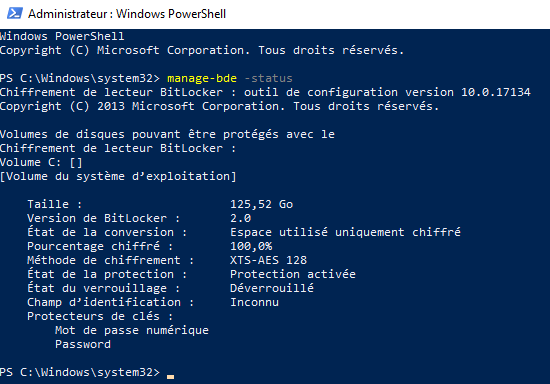

Dans notre exemple, nous avons crypté le disque système c , en utilisant un mot de passe au démarrage :

Sur le poste en question, la commande PowerShell « Manage-BDE -status », permet de vérifier le chiffrement du disque :

Nous avons donc vu, comment configuré BitLocker sans module TPM et comment sauvegarder la clé de récupération dans Active Directory.

Il nous reste à voir comment lire la clé. Il est possible de la lire en utilisant PowerShell.

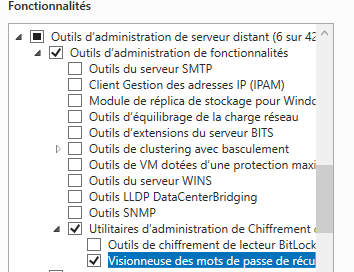

Une autre solution consiste à installer une extension de la console « Utilisateurs et Ordinateurs Active Directory » (visionneuse des mots de passe de récupération).

Pour cela, vous pouvez utiliser l'option « ajout suppression de rôle »:

ou la commande PowerShell suivante :

Install-WindowsFeature "RSAT-Feature-Tools-BitLocker-BdeAducExt"

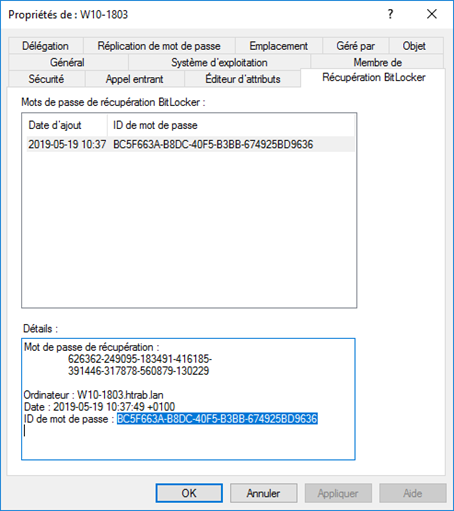

Une fois votre extension installée vous aurez la possibilité de visualiser le mot de passe de récupération depuis l'objet ordinateur en question.

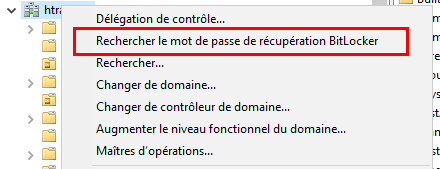

Il est également possible d'effectuer une recherche depuis la racine du domaine.

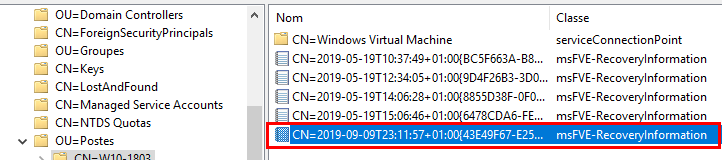

Si vous utilisez ADSEdit, vous pourrez constater que la clé de récupération n'est pas inscrite dans les attributs de l'ordinateur, mais dans un objet à part.

Si vous souhaitez utiliser BitLocker sur un serveur, il vous faudra installer toutes les fonctionnalités BitLocker avec la commande PowerShell :

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools