Au mois d’août Microsoft a publié un correctif de sécurité lié à une faille du protocole NetLogon, qui peut être exploité pour prendre le contrôle d’un domaine Active Directory

Un petit rappel a été lancé ce jeudi 29/10/2020, pour les entreprises n’ayant pas encore appliqué la mise à jour du mois d’août sur les contrôleurs de domaine :https://msrc-blog.microsoft.com/2020/10/29/attacks-exploiting-netlogon-vulnerability-cve-2020-1472/ .

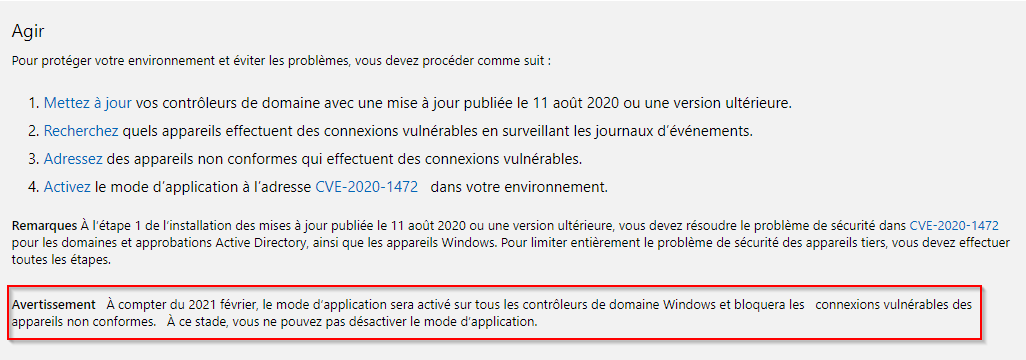

La correction de la vulnérabilité s’effectue en plusieurs étapes dont la première est l’application du correctif du mois d’août 2020 sur les contrôleurs de domaine. La dernière phase qui applique automatiquement les sécurités est prévu pour le premier trimestre 2021.

Entre ces deux phases, des étapes intermédiaires permettent d’identifier, les équipements ou postes sur le réseau qui utilisent encore des protocoles non sécurisés.

Après l’application de la mise à jour du mois d’aout vous pouvez analyser les événements à la recherche des équipements qui peuvent poser des problèmes et qui utilisent encore des canaux vulnérables.

Un script a été publié dans le lien suivant : https://support.microsoft.com/fr-fr/help/4557233/script-to-help-in-monitoring-event-ids-related-to-changes-in-netlogon afin de faciliter l’analyse.